- 物理层安全

#原理:物理安全是系统安全的关键基础 #应对风险:被盗窃、被破坏、自然灾害、人为错误导致的灾难、意外导致的损坏 #安全措施:服务器双电源、服务器使用独占机柜、独占机柜加锁;退出服务器的本地shell登录;规范化机房维护操作步骤;重要服务器必须和一般服务器隔离;定期评估物理安全措施和实施进度;交换机端口设置,放在不可信设备接入、防止恶意嗅探和ARP欺骗攻击;重要数据异地备份或异地同步

- 网络层安全

原理:服务器通过网络对外提供服务,网络层安全可减少被入侵的可能

#通过防火墙映射需提供外网服务的NAT策略,无需对外提供服务的服务器放行访问权限即可。 #服务器iptables限制网络访问 + 允许icmp协议+ 允许所有IP访问本机对外服务端口的服务+ 允许本机访问本地DNS和公共DNS服务+ 允许内网堡垒机ip、内网VPNip和办公固定IP访问本机sshd服务+ 禁止其他任何通信

#!/bin/bashiptables -Fiptables -A INPUT -i lo -j ACCEPT iptables -A INPUT -s127.0.0.1 -d127.0.0.1 -j ACCEPT iptables -A INPUT -p icmp --icmp-type any -j ACCEPT #允许icmp协议,pingiptables -A INPUT -p tcp --dport80-j ACCEPT #允许所有IP访问80端口iptables -A INPUT -p tcp -s202.101.172.35 --sport53-j ACCEPT #允许访问DNSiptables -A INPUT -p udp -s202.101.172.35 --sport53-j ACCEPT #允许访问DNSiptables -A INPUT -p tcp -s114.114.114.114 --sport53-j ACCEPT #允许访问DNSiptables -A INPUT -p udp -s114.114.114.114 --sport53-j ACCEPT #允许访问DNSiptables -A INPUT -p tcp -s192.168.0.194 --dport22-j ACCEPT #限制对22端口的访问iptables -A INPUT -p tcp -s192.168.0.176 --dport22-j ACCEPT #限制对22端口的访问iptables -A INPUT -p tcp -s115.236.38.80 --dport22-j ACCEPT #限制对22端口的访问iptables -A INPUT -j DROP #禁止其他任何通信iptables -A FORWARD -j DROP #禁止转发

核心交换机配置内网ACL策略进行精细化限制网络访问,实例参考A段访问B段,但B段不能访问A段 参考链接:https://support.huawei.com/enterprise/zh/doc/EDOC1100127132/a506cef0

#使用nmap检查端口存活nmap -sS192.168.1.0 -p1-65535--max-retries1--host-timeout 10m # -sS指定TCP Syn方式探测# -p1-65535指定端口范围# --max-retries 1重试1次# --host-timeout 10m该主机探测在10m完成,否则退出

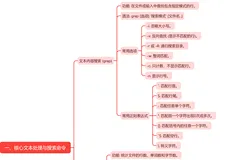

- 应用层安全

包括对账号密码的保护、sshd的安全配置、web服务器安全、数据库安全等 密码安全 + 及时修改默认密码+ 测试账号不可过于简单+ 密码符合一定复杂度要求大小写、数字、位数达12位以上+ 免密加密存储+ 定期更换密码90天+ 启用验证码+ 定期密码检查如JohntheRipper工具+ 对外文档做好发布前涉敏感数据处理

#sshd配置,使用TCP Wrappers增加安全性# 原理:先读取/etc/hosts.allow匹配即允许,后读取/etc/hosts.deny匹配即拒绝echo"sshd:192.168.0.0/255.255.255.0" >> /etc/hosts.allow echo"sshd:115.236.38.80/255.255.255.255" >> /etc/hosts.allow echo"sshd:ALL" >> /etc/hosts.deny

web防护思路:url解析错误、目录遍历、非Web文件获取、源代码泄露、SQL注入,通过WAF加固

数据库思路:删除测试数据库、检测数据库密码、授权最小化原则。

- Linux备份与恢复

注意事项:备份恢复硬件一致,系统分区一致,/etc/fstab不使用UUID指定

全系统备份后,后续应用调整仅备份应用数据和配置即可。