如何确认对端VPN网关是否发出协议报文?

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

用Ping和Traceroute工具:

在对端网关设备上,尝试使用ping命令测试到阿里云VPN网关IP地址的连通性,这有助于判断基础网络层面的可达性。

2

进一步,使用mtr或traceroute命令来跟踪到达阿里云VPN网关的路径,检查是否有网络节点导致的丢包或延迟问题。

2

检查IPsec连接监控:

登录阿里云控制台,查看IPsec连接的流量监控数据,特别是入站流量(bps/pps)。如果数据显示没有传入流量,表明对端网关可能未成功发送IPsec协议报文。

3

日志分析:

查阅对端网关的系统日志和安全设备日志,寻找有关IPsec或IKE协议报文发送的记录,确认报文是否被正确构造并尝试发送。

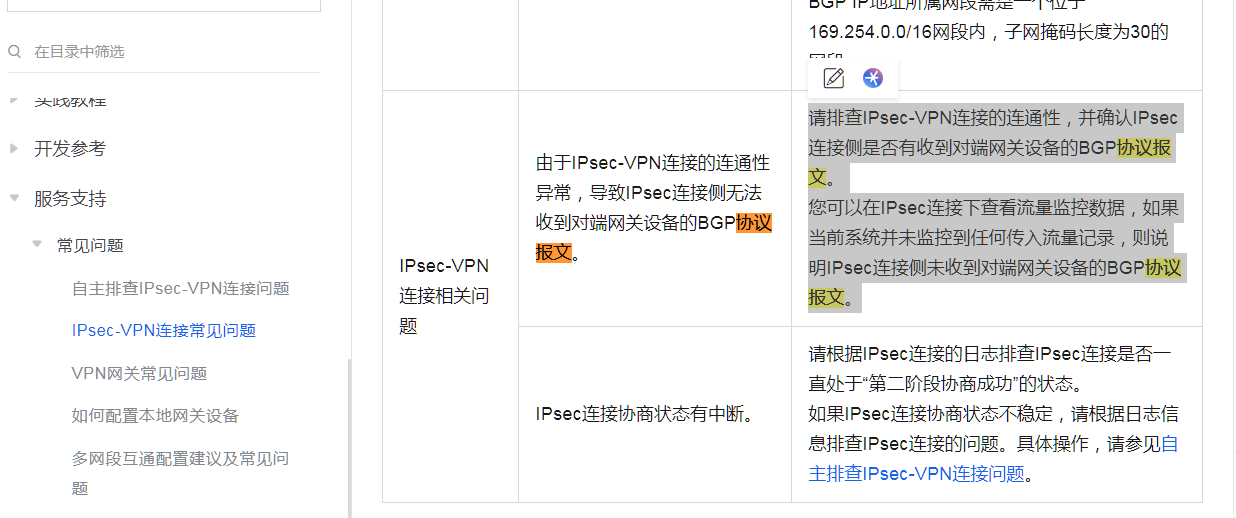

请排查IPsec-VPN连接的连通性,并确认IPsec连接侧是否有收到对端网关设备的BGP协议报文。

您可以在IPsec连接下查看流量监控数据,如果当前系统并未监控到任何传入流量记录,则说明IPsec连接侧未收到对端网关设备的BGP协议报文。

参考链接

https://help.aliyun.com/zh/vpn/sub-product-ipsec-vpn/support/faq-about-ipsec-vpn-connections

回答不易请采纳

确认对端VPN网关是否发出协议报文,可以通过以下几种方法:

查看日志:

strongSwan日志:登录到strongSwan网关所在的服务器,使用命令tail -f /var/log/syslog或tail -f /var/log/messages等查看系统日志。这些日志中通常会包含有关IPsec连接的详细信息,包括协议报文的发送和接收情况。如果看到有与对端VPN网关相关的IPsec协议报文记录,则说明对端发出了协议报文。

VPN网关管理控制台日志:如果您使用的是云服务提供商的VPN网关服务,可以登录到相应的管理控制台,查看VPN连接的日志信息。不同云服务提供商的管理控制台界面可能有所不同,但通常都会提供关于VPN连接状态、报文传输情况等相关信息的日志。

网络抓包工具:在strongSwan网关所在服务器上使用网络抓包工具(如tcpdump、wireshark等),对VPN连接相关的网络接口进行抓包分析。通过过滤条件筛选出IPsec协议的报文,观察是否有来自对端VPN网关的协议报文。

状态检查命令:使用strongSwan提供的状态检查命令,例如ipsec status或ipsec auto --status等,查看VPN连接的状态信息。这些命令会显示当前VPN连接的详细状态,包括协商阶段、加密算法、认证算法、SA(安全关联)的生命周期等信息。如果状态显示正常且有相关的协商信息,说明对端可能在发送协议报文。

对端设备检查:如果您有权限访问对端VPN网关设备,可以直接登录到对端设备上进行检查。查看对端设备的VPN配置、日志以及网络接口状态等信息,以确定其是否正在发送协议报文。

网络路径测试:使用网络诊断工具(如ping、traceroute等)测试从strongSwan网关到对端VPN网关的网络连通性。

在VPN连接所在的网络接口上配置抓包工具比如Wireshark,以捕获经过该接口的数据包。检查数据包的头部信息,确认是否包含对端VPN网关的IP地址和VPN协议标识。

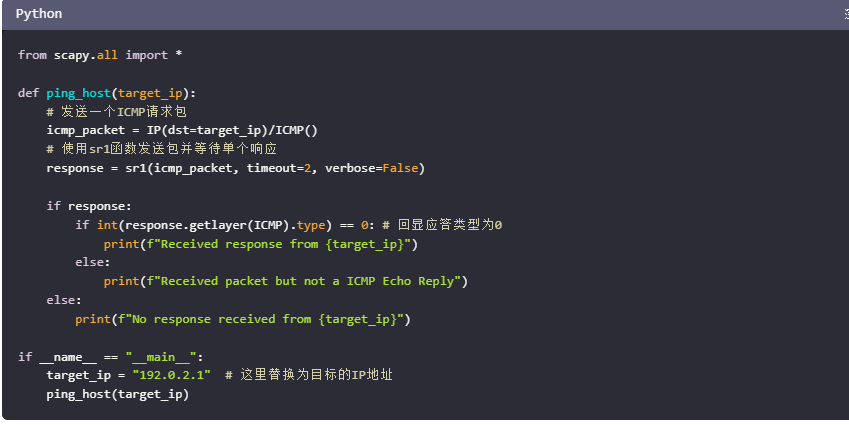

确认对端VPN网关是否发出了协议报文可以通过多种方法实现,包括但不限于使用网络抓包工具如Wireshark来捕获网络流量,或者通过路由器/防火墙的日志来检查是否有对应的流量记录。下面我将给出一个简单的示例,使用Python的第三方库scapy来进行基本的网络探测,以确认是否有数据包发送到指定的IP地址。请注意,执行此类操作可能需要管理员权限,并且在某些网络环境下可能受到限制。

首先,确保你的Python环境中已经安装了scapy库,如果没有安装,可以通过pip安装:

在这个脚本中,我们创建了一个ICMP包并发送给目标IP地址。然后我们等待最多两秒的响应。如果收到响应并且类型是ICMP Echo Reply(类型码为0),我们就打印出收到响应的信息。

注意:

上述脚本仅用于教育目的,不应用于未经授权的网络探测活动。

在生产环境中,你可能需要处理更多的异常情况,包括但不限于超时、错误处理等。

在实际环境中,可能需要使用更复杂的协议(如TCP、UDP等),具体取决于你所关注的VPN网关的具体工作方式。

如果你在企业网络环境中工作,应当遵循公司的安全策略,并获得必要的授权才能执行这样的操作。

如果你需要针对特定的VPN协议(如IKE、ESP等)进行监控,则可能需要使用专门的工具或者编写更复杂的脚本来解析这些协议的数据包。

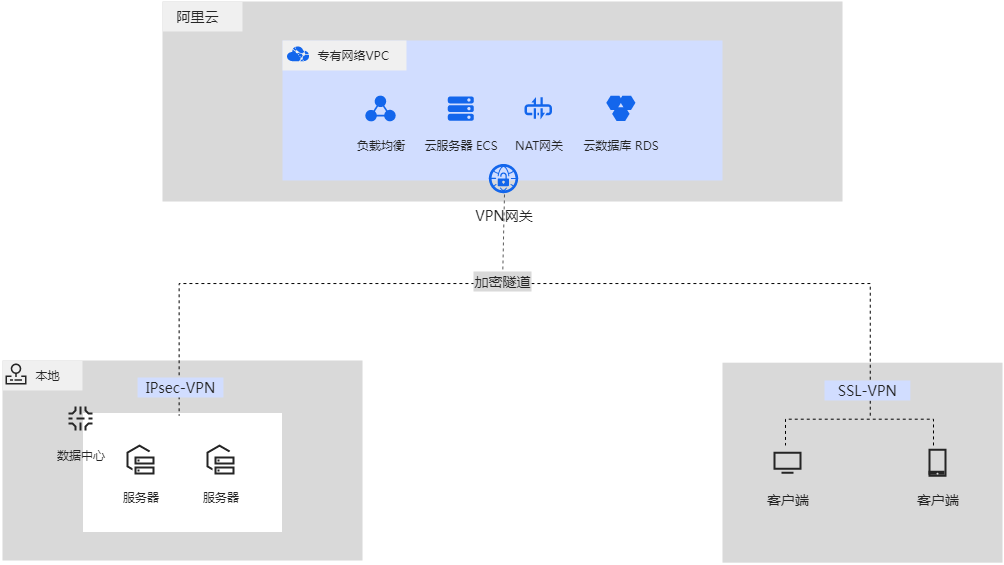

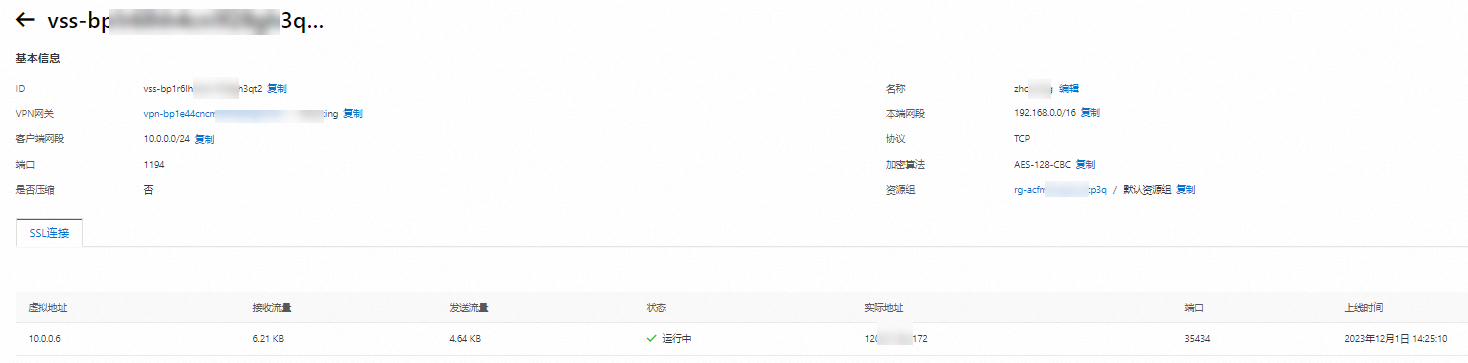

查看SSL客户端的连接信息

登录VPN网关管理控制台。

在左侧导航栏,选择网间互联 > VPN > SSL服务端。

在顶部菜单栏,选择SSL服务端的地域。

在SSL服务端页面,找到目标SSL服务端,单击SSL服务端ID。

在SSL服务端详情页面的SSL连接页签下,查看已连接的客户端信息。

可以尝试以下方法来确认对端是否发出IPsec协议报文:

检查对端网关设备的日志,寻找关键字"retransmit"或"request message",看是否有发送重传请求的记录。

使用ping、mtr或traceroute命令测试对端与您的阿里云VPN网关或网关IP地址的连通性。

确保对端设备放开UDP 500和4500端口,放行阿里云侧IP地址。

要确认对端 VPN 网关是否发出协议报文,你可以使用多种方法来进行网络抓包和分析。以下是一些常见的方法和工具,可以帮助你确认对端 VPN 网关是否发出协议报文:

tcpdump 进行抓包tcpdump 是一个强大的命令行网络抓包工具,可以用来捕获和分析网络流量。

安装 tcpdump:

tcpdump 已经预装。如果没有,可以通过包管理器进行安装。sudo apt-get install tcpdump # 对于 Debian/Ubuntu

sudo yum install tcpdump # 对于 Red Hat/CentOS

开始抓包:

tcpdump 命令捕获特定接口上的流量。假设你的网络接口是 eth0,你可以使用以下命令:sudo tcpdump -i eth0 -n -vvv

sudo tcpdump -i eth0 host <对端IP地址> -n -vvv

查看抓包结果:

tcpdump 会实时显示捕获到的数据包。你可以通过这些信息来确认对端是否发出了协议报文(如 IKE、ESP 等)。Wireshark 是一个功能强大的图形化网络抓包和分析工具,适用于更复杂的网络分析。

安装 Wireshark:

开始抓包:

eth0)。过滤和分析:

ip.addr == <对端IP地址> 来只显示与对端相关的流量。许多 VPN 网关设备和服务都会记录详细的日志,包括协议报文的收发情况。

查看系统日志:

/var/log/ 目录下。例如,使用 journalctl 查看系统日志:sudo journalctl -u strongswan

查看应用程序日志:

/var/log/strongswan.log。sudo tail -f /var/log/strongswan.log

ip xfrm 查看 IPsec SAip xfrm 命令可以用来查看 IPsec 安全关联(Security Associations, SAs),这有助于确认对端是否成功建立了 IPsec 隧道。

查看 IPsec SAs:

ip xfrm state 命令查看当前的 IPsec SAs:sudo ip xfrm state

查看 IPsec SPs:

ip xfrm policy 命令查看当前的 IPsec 安全策略:sudo ip xfrm policy

ike-scan 进行 IKE 探测ike-scan 是一个专门用于探测 IKE 服务的工具,可以帮助你确认对端是否在监听 IKE 协议。

安装 ike-scan:

ike-scan。运行 ike-scan:

ike-scan 命令探测对端的 IKE 服务:ike-scan <对端IP地址>

查看输出:

ike-scan 会显示对端是否响应了 IKE 报文以及支持的加密算法等信息。通过以上方法,你可以确认对端 VPN 网关是否发出了协议报文。tcpdump 和 Wireshark 是最常用的抓包工具,而检查日志文件和使用 ip xfrm 可以帮助你进一步确认 IPsec 隧道的状态。如果你需要专门探测 IKE 服务,ike-scan 是一个非常有用的工具。根据具体情况选择合适的方法进行排查。

检查VPN网关的日志信息,查看是否有协议报文的发送记录。这通常可以在VPN网关的管理界面或者通过命令行接口获取。例如,阿里云VPN网关提供了诊断功能,可以帮助用户排查使用VPN网关实例过程中遇到的问题,包括IPsec-VPN连接协商问题、VPN网关路由配置问题、VPN网关实例状态问题等。