如何配置ALB所在VPC以允许并限制仅API网关共享实例流量访问?

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

为使ALB所在VPC仅允许API网关的流量访问,您需要:

创建安全组规则,允许API网关的IP地址段访问ALB的安全组。

在API网关服务的VPC中配置PrivateLink,将ALB作为服务资源。

确保API网关的VPC安全组配置了相应的入站规则,允许VPC1的ECS实例发送请求。

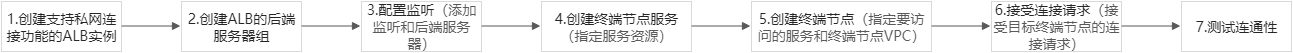

要配置Application Load Balancer (ALB)所在VPC以允许并限制仅API网关共享实例流量访问,您需要执行以下步骤:

创建或确认安全组

首先,确保您的ALB和API网关共享实例都在同一个VPC中。然后,创建一个安全组(如果还没有的话),用于控制对ALB的访问。

配置安全组规则

在安全组中添加入站规则,只允许来自API网关的流量。通常,API网关会有一个固定的IP地址范围,您可以使用这个范围来设置安全组规则。

示例:AWS

假设您的API网关的IP地址范围是52.20.0.0/16,您可以按照以下步骤操作:

登录到AWS管理控制台。

导航到EC2服务,选择“Security Groups”。

选择或创建一个新的安全组。

编辑入站规则:

点击“Edit inbound rules”按钮。

添加一条新的规则:

Type: HTTP (端口80) 或 HTTPS (端口443)

Source: 52.20.0.0/16

Description: Allow traffic from API Gateway

保存更改。

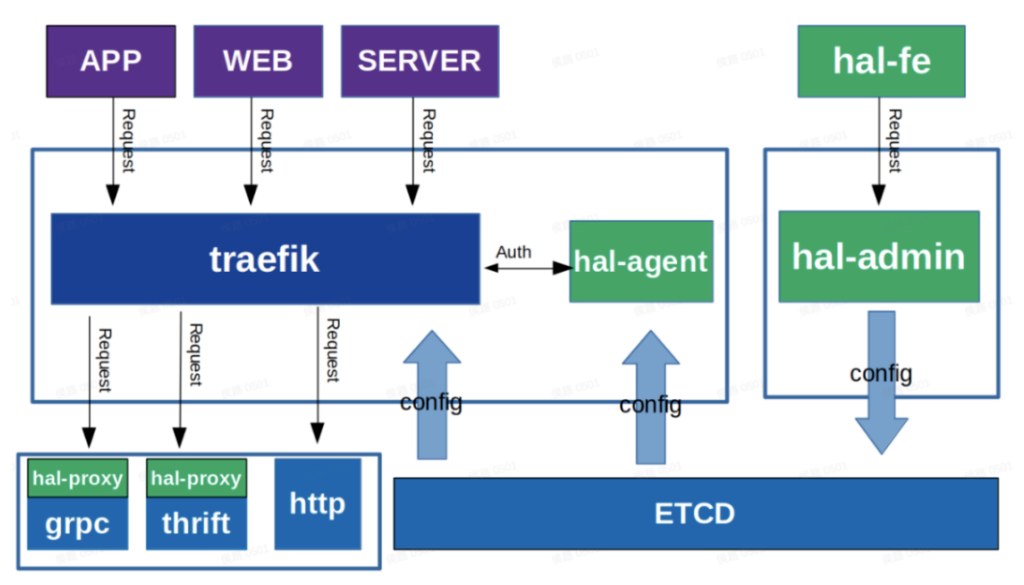

API网关支持用户通过公网或VPC内网访问API网关,本文重点介绍如何在VPC内网访问到API网关。

概述

VPC内网访问时,需要通过每个API分组的“二级域名(内网VPC域名)”来进行访问,该域名的特点如下:

只能在VPC内使用,支持直接访问,且没有每天1000次调用限制。

支持HTTP和HTTPS直接访问。

为使应用型负载均衡ALB仅接受来自API网关的私网流量,您需要配置安全组规则。首先,确保ALB实例和API网关位于同一VPC内,以利用PrivateLink跨VPC访问。然后在ALB的安全组规则中,您需要添加一个自定义的入站规则,允许API网关的IP或安全组ID。这样ALB将只接受来自特定源IP或安全组的流量,限制了其他不必要的访问。

为了配置阿里云的负载均衡(ALB, Application Load Balancer)所在VPC,以允许并限制仅API网关共享实例流量访问,你需要进行以下步骤:

首先,你需要为ALB创建一个安全组,并配置相应的入站规则来限制流量。

在安全组中添加入站规则,以允许来自API网关共享实例的流量。你可以通过IP地址范围或特定的安全组ID来限制流量。

如果你知道API网关共享实例的IP地址范围,可以使用这个方法。

获取API网关共享实例的IP地址范围:

配置安全组规则:

如果API网关共享实例也位于同一个VPC内,并且有其自己的安全组,你可以通过安全组ID来配置规则。

获取API网关共享实例的安全组ID:

配置安全组规则:

确保你的ALB实例绑定了上述创建的安全组。

进入ALB管理页面:

修改安全组:

完成以上配置后,测试确保只有API网关共享实例的流量能够访问ALB。

通过以上步骤,你可以配置ALB所在VPC以允许并限制仅API网关共享实例流量访问。这样可以提高系统的安全性,防止未经授权的访问。

创建网关路由

登录SAE控制台。

在左侧导航栏,单击应用列表,在顶部菜单栏选择地域,然后单击具体应用名称。

在基本信息页面的网关路由设置区域,单击添加转发策略,在网关路由页面,单击新建。

在新建路由规则面板,配置相关信息

网关路由管理

创建路由规则后,您可以在网关路由页面进行转发策略查看、网关路由的编辑、删除以及相关事件查看。

参考文档https://www.alibabacloud.com/help/zh/sae/serverless-app-engine-classic/user-guide/configure-gateway-routing-for-an-application-alb

专有网络(Virtual Private Cloud,简称VPC),帮助您基于阿里云构建一个逻辑隔离的云上数据中心。专有网络由逻辑网络设备(如虚拟路由器,虚拟交换机)组成,可以通过专线/VPN等连接方式与传统数据中心组成一个按需定制的网络环境,实现应用的平滑迁移上云。