RAM角色是什么意思?

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

RAM角色是阿里云访问控制(RAM)系统中的一种特殊身份类型,它是一个虚拟用户,可以被授予一组权限策略。与RAM用户不同的是,RAM角色没有永久的身份凭证,例如登录密码或访问密钥。

在具体应用中,RAM角色需要由一个可信实体扮演。可信实体是指可以扮演角色的实体用户身份,可以是阿里云账号、阿里云服务或身份提供商。一旦扮演成功,这个可信实体将获得RAM角色的临时身份凭证,即安全令牌(STS Token)。此后,该可信实体就可以使用这个安全令牌以RAM角色的身份去访问被授权的资源。

RAM角色(Resource Access Management Role)是阿里云(Aliyun)推出的一种权限管理机制,它是虚拟身份的一种,不同于具有固定凭证(如用户名和密码或Access Key)的RAM用户,RAM角色不拥有自身的长期凭证,而是作为一种临时的、灵活的安全授权方式存在。在阿里云环境中,RAM角色被设计用来向不同的实体(如其他阿里云账号、ECS实例、Lambda函数等)临时授予权限,以实现跨账号资源访问、自动化运维任务或者在计算实例上运行的服务程序能够安全地访问云上的其他资源。使用RAM角色的过程包含以下几个关键特点:

临时凭证:实体扮演RAM角色时,会获取有效期有限的临时安全令牌(STS Token),包含了访问密钥ID(Access Key ID)、密钥(Access Key Secret)和安全令牌(Security Token),这些凭证仅在指定时间内有效。

权限最小化:可以为RAM角色配置精细的权限策略,只赋予执行特定任务所需的最小权限,有助于实现权限的细粒度控制和最小权限原则。

跨账号访问:通过设置信任策略(Trust Policy),一个账号下的RAM角色可以被另一个账号的信任实体临时扮演,便于跨不同账号间的资源共享和协同工作。

实例级授权:对于ECS实例等计算资源而言,可以为其绑定RAM角色,使其无需存储任何长期凭证就能动态获取临时凭证来访问其它云服务资源,降低了安全风险。

RAM角色是一种虚拟用户,其特性是可以被授予一组权限策略。这与RAM用户有所不同,因为RAM角色并没有永久的身份凭证,如登录密码或访问密钥,而是需要一个可信赖的实体来扮演。这样的设计使得权限管理更为灵活和安全。

什么是RAM角色https://help.aliyun.com/zh/ram/user-guide/ram-role-overview?spm=a2c4g.11186623.0.i3

RAM角色是一种虚拟用户,可以被授予一组权限策略。与RAM用户不同,RAM角色没有永久身份凭证(登录密码或访问密钥),需要被一个可信实体扮演。扮演成功后,可信实体将获得RAM角色的临时身份凭证,即安全令牌(STS Token),使用该安全令牌就能以RAM角色身份访问被授权的资源。

RAM角色类型

根据不同的可信实体,RAM角色分为以下三类:

可信实体为阿里云账号的RAM角色:允许RAM用户扮演的角色。扮演角色的RAM用户可以属于自己的阿里云账号,也可以属于其他阿里云账号。该类角色主要用于解决跨账号访问和临时授权问题。

可信实体为阿里云服务的RAM角色:允许云服务扮演的角色。分为普通服务角色和服务关联角色两种。该类角色主要用于解决跨服务访问问题。

可信实体为身份提供商的RAM角色:允许可信身份提供商下的用户所扮演的角色。该类角色主要用于实现与阿里云的单点登录(SSO)。

RAM角色是一种虚拟用户,可以被授予一组权限策略。与RAM用户不同,RAM角色没有永久身份凭证(登录密码或访问密钥),需要被一个可信实体扮演。扮演成功后,可信实体将获得RAM角色的临时身份凭证,即安全令牌(STS Token),使用该安全令牌就能以RAM角色身份访问被授权的资源。

根据不同的可信实体,RAM角色分为以下三类:

可信实体为阿里云账号的RAM角色:允许RAM用户扮演的角色。扮演角色的RAM用户可以属于自己的阿里云账号,也可以属于其他阿里云账号。该类角色主要用于解决跨账号访问和临时授权问题。

可信实体为阿里云服务的RAM角色:允许云服务扮演的角色。分为普通服务角色和服务关联角色两种。该类角色主要用于解决跨服务访问问题。

可信实体为身份提供商的RAM角色:允许可信身份提供商下的用户所扮演的角色。该类角色主要用于实现与阿里云的单点登录(SSO)。

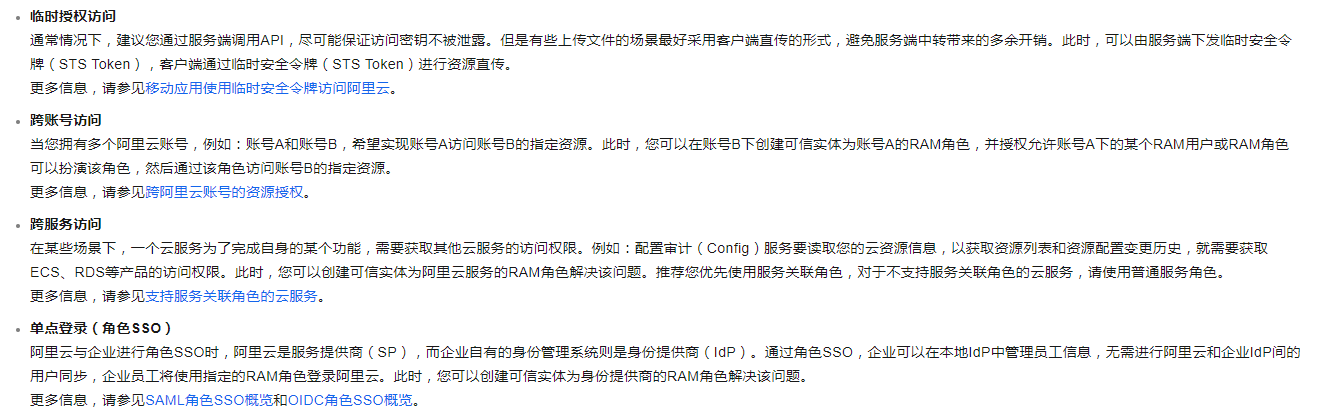

应用场景如下:

——参考来源于阿里云官方文档。