nacos如何禁用/actuator,在配置文件中添加了权限认证,还是可以直接访问

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

对于Nacos是否能够禁用Actuator的问题,实际上,Actuator是Spring Boot提供的一个功能强大的模块,主要用于监控和管理线上应用。它可以通过HTTP或者JMX来提供各种附加功能,包括审计、服务运行状况和指标收集,这些功能通过endpoints获取。

要禁用Actuator,需要在应用程序的配置文件中进行相关设置。具体来说,您需要添加或修改以下配置:management.endpoints.web.exposure.exclude=*。这将禁用所有的Actuator端点。然而,即使做了这样的配置,也不能完全保证Actuator的所有功能都被禁用,因为Actuator还提供了一些特定的端点,如/actuator/health、/actuator/info等,这些端点的启用或禁用需要单独进行设置。

如果你在Nacos中配置了权限认证,但仍然可以直接访问/actuator端点,请确保正确配置了权限认证,并检查以下几点:

检查 Nacos 配置文件(application.properties 或 application.yml),确保已正确启用了权限认证。

对于 Nacos 1.x 版本,在配置文件中添加以下配置:

# 启用权限认证

nacos.security.enabled=true

对于 Nacos 2.x 版本,在配置文件中添加以下配置:

# 启用权限认证

nacos.auth.enable=true

确保将权限认证的用户信息添加到 Nacos 的用户配置文件中。在 Nacos 的配置文件中配置如下信息(示例):

nacos.security.username=username

nacos.security.password=password

将 username 替换为你的用户名,password 替换为你的密码。

重启 Nacos 服务,确保配置生效。

再次尝试访问 ./actuator 端点,确保访问被正确拒绝。

如果仍然可以访问 /actuator 端点,请确保没有其他代理层、负载均衡等配置直接绕过了 Nacos 的权限认证。在这种情况下,你可能需要检查你的网络环境和代理设置,并确保请求经过正确的权限认证。

禁用 Nacos 的 /actuator 端点,可以在 Nacos Server 配置文件(nacos-server-2.0.2/conf/application.properties)中添加以下配置:

management.endpoints.web.exposure.include=*

management.endpoints.web.exposure.exclude=health,info

禁用 Nacos 的 /actuator 端点,可以在application.properties或application.yml中添加以下属性中添加以下配置:

楼主你好,要禁用 Nacos 的 /actuator 端点,可以在 Nacos Server 配置文件(nacos-server-2.0.2/conf/application.properties)中添加以下配置:

management.endpoints.web.exposure.include=*

management.endpoints.web.exposure.exclude=health,info

增加权限认证,可以在 Nacos Server 配置文件中添加以下配置:

spring.security.user.name=nacos

spring.security.user.password=nacos

在application.properties或application.yml中添加以下属性:

# 禁用Actuator端点的安全性

management.security.enabled=false

以上配置将禁用Actuator端点的安全性,允许所有请求访问它们。

在Nacos中禁用/actuator可以通过以下步骤实现:

application.properties。management.endpoints.web.exposure.include配置项,将其设置为空数组,如下所示:management.endpoints.web.exposure.include=*

这样,所有的/actuator端点都将被禁用。如果您只想禁用特定的/actuator端点,可以在management.endpoints.web.exposure.exclude配置项中添加相应的端点名称,例如:

management.endpoints.web.exposure.exclude=health,info

这将禁用/health和/info两个端点。

在Nacos中,如果你在配置文件中添加了权限认证,但是仍然可以直接访问/actuator接口,这可能是由于一些配置或实现细节问题导致的。

要禁用或限制对/actuator接口的访问,你可以尝试以下方法:

配置Nacos的Actuator端点安全:

在Nacos的配置文件中,找到关于Actuator的安全配置部分。通常,Nacos的Actuator端点安全可以通过配置文件进行配置。

找到与Actuator相关的安全配置项,并确保它是禁用的或设置为不允许访问。

保存配置文件并重新启动Nacos服务。

使用Spring Cloud的安全性配置:

如果你的应用是基于Spring Cloud构建的,你可以使用Spring Cloud的安全性配置来限制对/actuator接口的访问。

在你的Spring Boot应用的配置文件中,添加适合你的项目需求的认证和授权配置。

确保将Actuator端点设置为受保护的端点,并使用适当的认证和授权配置。

使用自定义的安全性过滤器:

如果以上方法不起作用,你可以尝试创建一个自定义的安全性过滤器,用于拦截对/actuator接口的请求。

创建一个自定义的过滤器,实现类似于WebMvcConfigurer或WebSecurityConfigurer的接口,并在其中定义对/actuator接口的访问限制。

在你的应用的配置文件中,注册并配置这个自定义过滤器。

在Nacos中,要禁用或限制对/actuator端点的访问,可以采取以下几种方法:

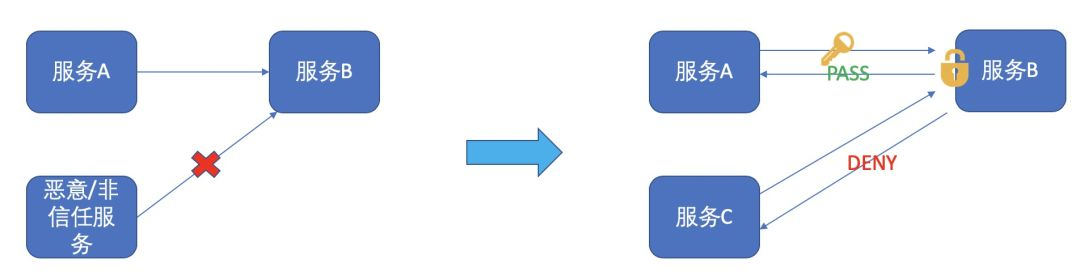

1、配置权限认证:在Nacos的配置文件中,可以添加针对/actuator端点的权限认证配置。通过设置认证所需的用户名和密码,只有具有正确凭据的请求才能访问该端点。确保在配置文件中添加了正确的认证配置,并且将该配置文件加载到Nacos服务器中。

2、防火墙规则:在防火墙级别,您可以添加规则来阻止对/actuator端点的直接访问。这可以通过配置防火墙规则来实现,将该端点屏蔽掉,从而阻止未经授权的访问。

3、自定义认证中间件:如果您对Nacos进行了定制化开发或集成其他身份验证系统,您可以编写自定义的认证中间件来处理对/actuator端点的访问请求。在中间件中,您可以验证请求的身份并决定是否允许其访问该端点。

请注意,具体的禁用或限制访问方法可能因您的使用环境和配置而有所不同。建议参考Nacos的官方文档或相关资料,以了解更多关于访问控制和身份验证的配置选项。

在 Nacos 中,可以设置 HTTP 访问策略来禁用 /actuator 端点。为了禁用 /actuator 端点,可以执行以下步骤:

conf/nacos.conf 文件。[http] 配置块。[http]

enabled=true

useLocalPortForClients=false

context-path=/nacos

port=8848

enableHttp2=false

ssl.enabled=false

access-log.enabled=true

acl.enable=true

read-only-port=-1

# Add the following line to disable /actuator endpoint.

denyEndpoints=* /actuator/**

在这个示例中,我们禁用了所有以 /actuator 开头的 URL 端点。这意味着任何试图访问 /actuator 端点的请求都将被拒绝。

如果您已经启用了 ACL,则无需重复设置 acl.enable。ACL 默认启用状态,在 acl.enable 配置项前加 # 注释掉即可。

保存 conf/nacos.conf 文件后重启 Nacos 即可生效。

可以在Nacos的application.properties文件中配置management.endpoints.enabled-by-default=false来禁用Spring Actuator的所有默认端点。这样,你就可以防止这些信息被公开,提高系统的安全性。

同时,你也可以通过management.endpoints.web.exposure.include=*来指定哪些端点应该被公开。例如,如果你只想公开health端点,你可以这样配置:management.endpoints.web.exposure.include=health。

Actuator是Spring Boot的一个子项目,它提供了一系列用于监控和管理线上应用的附加功能。这些功能包括审计、服务运行状况和指标收集,它们都通过特定的endpoints获取。这些端点以/actuator作为前缀,例如/actuator/health、/actuator/info等。

要禁用Actuator,您可以在应用程序的配置文件中进行相关设置。具体来说,您需要添加或修改以下配置:

management.endpoints.web.exposure.exclude=*

这将禁用所有的Actuator端点。如果您只想禁用特定的端点,可以使用以下配置:

management.endpoints.web.exposure.exclude=health,info

这将仅禁用/health和/info端点。

值得注意的是,即使您在配置文件中进行了上述设置,某些情况下仍然可以直接访问Actuator端点。为了确保安全性,建议您还考虑使用其他安全措施,如权限认证。

Nacos是支持HTTPS的。如果你在配置Nacos客户端时使用了HTTPS的域名,但是服务注册不上去,可能有以下几个原因:

在Nacos中,可以按照以下步骤来禁用/actuator:

security.ignore.urls=/,/error,/*/*.css,/*/*.js,/*/*.html ,/*/*.map,/*/*.svg,/*/*.png,/*/*.ico,/console-fe/public/*,/v1/auth/*,/v1/console/health/*,/actuator/*

保存配置文件并重启Nacos服务器。这样,就可以阻止/actuator的直接访问了。

需要注意的是,这种做法仅限于禁止直接访问/actuator。如果有人知道正确的URL和凭据,他们仍然可以通过Nacos的REST API来访问/actuator资源。因此,除了上述步骤之外,还建议对Nacos服务器采取其他安全措施,如限制网络访问、使用防火墙等。

默认情况下,Nacos 提供了 Actuator 功能,用于监控和调试等用途。您可以使用 spring boot actuator 包中的 ManagementWebSecurityAutoConfiguration 类来开启或关闭 Actuator 端点。

关于 Nacos 的权限认证,可以采用多种方式进行:

更多详情,请参考官方文档:https://github.com/alibaba/nacos/blob/master/conf/server.conf.example

根据官方文档说明,Nacos 2.x 版本默认启用了 Actuator 功能,您可以在 application.properties 文件中关闭该功能。

具体操作方法如下:

在 application.properties 文件中添加以下配置,以禁用所有 Actuator 端点:

management.endpoints.web.exposure.include=*

management.endpoints.web.base-path=/actuator

management.endpoints.web.path-mapping.health=/

management.endpoints.web.path-mapping.info=/

在此配置中,management.endpoints.web.exposure.include=* 表示启用所有 Actuator 端点,并将路径映射到 /actuator 下面;management.endpoints.web.path-mapping.health=/ 表示将健康检查功能映射为根目录;`management.endpoints.web.path-mapping.info=/'表示将信息功能映射为根目录。