问题描述:ECS实例的安全组规则未生效问题排查,有哪些方法?

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

您已在ECS管理控制台中配置了相应端口的安全组规则,但安全组规则似乎并未按预期生效,出现了无法访问应用或业务的情况。本文介绍ECS实例的安全组规则未生效问题排查的方法。

问题原因

导致该问题的可能原因如下:

ECS实例未加入已配置规则的对应安全组中,即ECS实例与安全组不关联。

实例内对应程序或服务未正常启动。

实例中对应端口没有被正常监听。

实例中端口监听地址配置为单个特定IP地址。

安全组规则配置错误,与实际期望不符。

实例内系统自带防火墙限制导致端口未开放。

解决方案

ECS实例的安全组规则未生效的现象和原因较多,请您进行以下操作快速排查问题。

检查ECS实例是否已加入目标安全组

如果实例未加入已配置对应规则的安全组,则安全组规则不会对该实例生效。

您可以进入实例详情页面,查看实例绑定的安全组信息。具体操作,请参见查看实例信息。

说明

您可以将ECS实例加入一个或多个安全组。具体操作,请参见安全组与ECS实例关联的管理。

检查服务状态及端口监听状态

即使安全组或防火墙规则已被设置为允许特定端口的流量通过,但如果实例内对应的服务没有正常启动,或者端口未被正常监听,则该端口的连接请求将无法得到响应,进而导致连接失败。具体操作,请参见检查服务状态及端口监听状态。

检查端口监听地址配置是否正确

端口监听地址的配置决定了服务可以接受来自单个还是全部网络接口的连接请求:

当监听地址设为0.0.0.0时,服务将接受通过服务器上任何IPv4网络接口发起的连接请求,不限制源IP地址。

若监听地址设置为特定IP地址,服务仅接受发送到该特定IP的连接请求,从而限制服务只在指定的网络接口上可访问。

例如,如果一个服务器具有两个IP地址,192.168.XX.XX和10.0.XX.XX,且某个服务的监听地址设定为192.168.XX.XX,那么只有通过192.168.XX.XX这个地址发起的连接请求才会被接受,通过10.0.XX.XX或任何其他地址到此服务的连接请求都会被拒绝。

说明

您可以修改端口监听地址。具体操作,请参见Linux系统的ECS实例中如何修改Nginx、Tomcat等Web服务的端口监听地址。

检查安全组规则配置是否正确

请您根据以下内容进行安全组规则排查。具体操作,请参见检查ECS实例安全组规则。

核查安全组规则配置,确认协议类型、端口号和源IP地址段等参数是否与期望匹配,并确保对应规则满足特定访问需求。

如果实例关联了多个安全组,需确保当前规则优先级足够高,或者在其他安全组中没有冲突且优先级更高的规则。

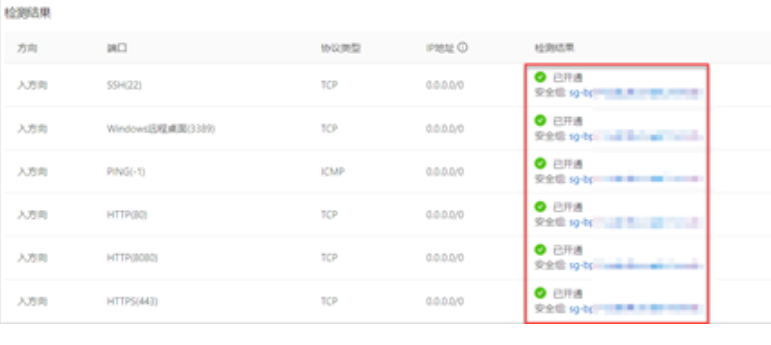

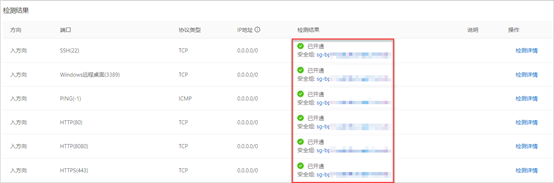

您也可以通过使用安全组规则检测功能,主动判断安全组允许和拒绝访问的情况是否符合预期。具体操作,请参见安全组规则检测。

说明

针对网站提供Web服务、远程连接实例等常见场景,为您提供了一些安全组规则配置示例。更多信息,请参见安全组应用案例。

有关更多安全组规则信息,请参见安全组规则。

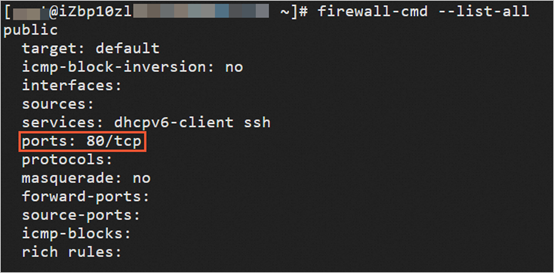

检查实例内系统防火墙对开放端口的限制

除了安全组规则之外,请检查ECS实例内系统自带的防火墙设置,确保其未阻止对应端口的访问,并避免与安全组规则发生冲突。具体操作,请参见检查ECS防火墙设置。

您可以检查安全组规则是否正确配置,以及规则的优先级和方向,确保与您的需求匹配;还可以检查实例的网络配置和状态。详细步骤可参考阿里云官方文档:https://help.aliyun.com/document_detail/25462.html?spm=a2c4g.11186623.6.540.2f4d7b9a9qR6oB。如果需要进一步帮助,建议咨询阿里云工作人员。如果对您有帮助的话,可以帮忙采纳一下。谢谢。

一般来讲,这个问题出现的原因在于是否正确配置放行规则。

可能有以下原因:

但是对于新手来讲,实际排查起来可能对于术语有些模糊,下文将着重从配置入方向规则进行解释,可以按照以下两个步骤进行自查。

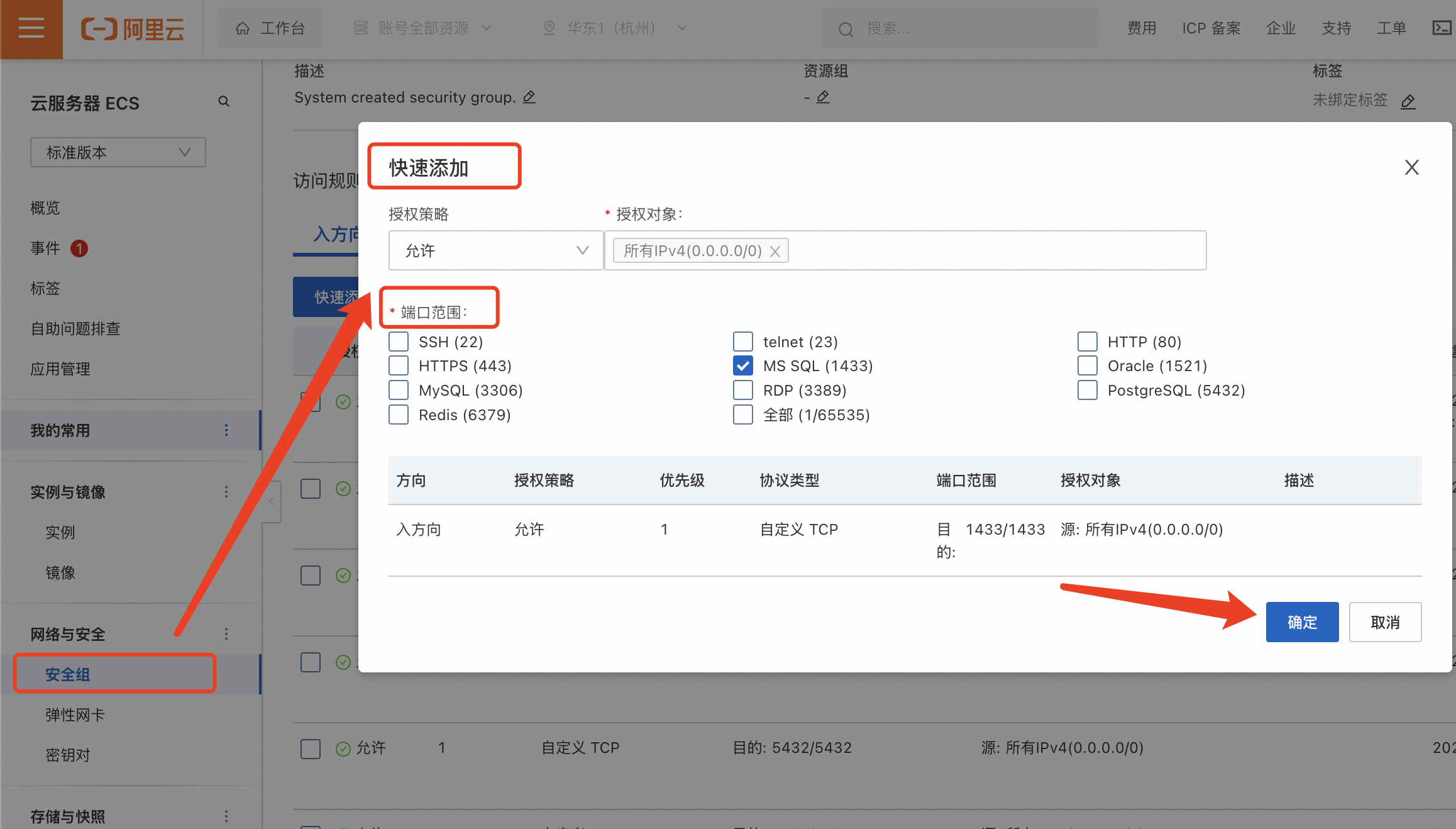

在网络与安全模块找到安全组的配置页面,可以点击快速添加,这种方式可以快速勾选我们使用频率高的端口,比如SSH、MySql、Redis等,能够确保我们的放行规则是正确无误的,此时默认是对所有IPv4进行授权。

如图所示,配置保存之后就会生效啦~

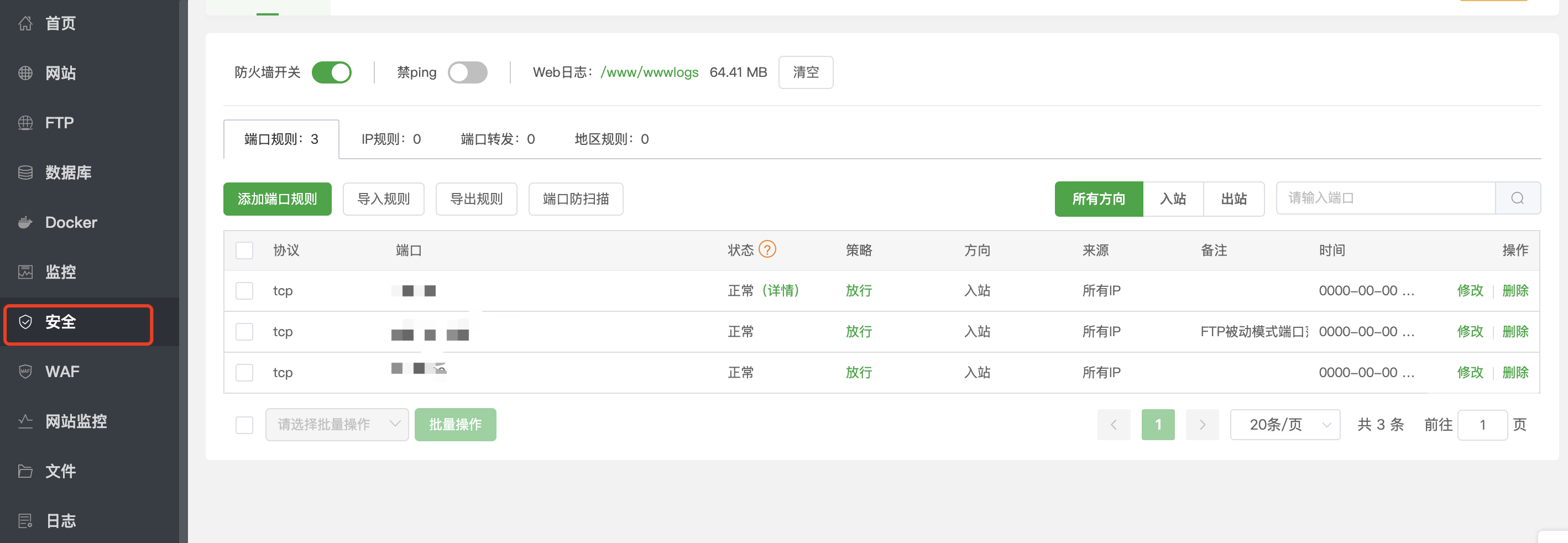

在阿里云配置过之后,如果仍不能访问。多数情况下,是服务器内的服务有安全访问拦截策略,比如宝塔面板,可以在安全模块配置你的放行端口,再检查就可以正常访问了。

当您发现阿里云ECS实例的安全组规则未按预期生效时,可以通过以下步骤进行排查和解决:

通过以上方法,您可以更有针对性地排查ECS实例安全组规则未生效的问题。如果问题依旧存在,务必联系阿里云的技术支持人员寻求专业的指导和支持。

排查ECS实例的安全组规则未生效的问题,可以采取以下几个步骤和方法:

检查安全组规则配置:

检查安全组规则状态:

检查实例状态:

检查网络配置:

检查日志和审计信息:

测试网络连通性:

ping命令测试实例的网络连通性。telnet或nc命令测试特定端口的连通性。curl或wget命令测试HTTP/HTTPS服务的连通性。检查安全组规则的传播:

联系技术支持:

11、ECS实例的安全组规则未生效问题排查,有哪些方法?

通常可以从安全组规则的设置、程序或服务的状态、端口监听地址设置、防火墙的设置这几个方面进行排查。

(1)检查ECS实例是否添加进目标安全组,在实例详情页面可以查看对应的安全组信息。

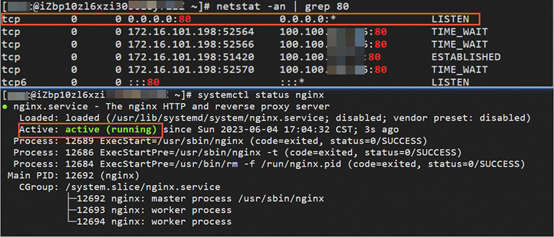

(2)检查服务状态和端口监听状态,如果状态没有正常启动,则无法正常响应连接请求。例如查看Nginx服务是否处于【active】,端口监听是否处于【LISTEN】

(3)检查安全组规则配置是否正确。核查安全组规则配置,确认协议类型、端口号和源IP地址段等参数是否与期望匹配,并确保对应规则满足特定访问需求。如果实例关联了多个安全组,需确保当前规则优先级足够高,或者在其他安全组中没有冲突且优先级更高的规则。这里推荐使用阿里云的安全组规则检测功能,非常好用。

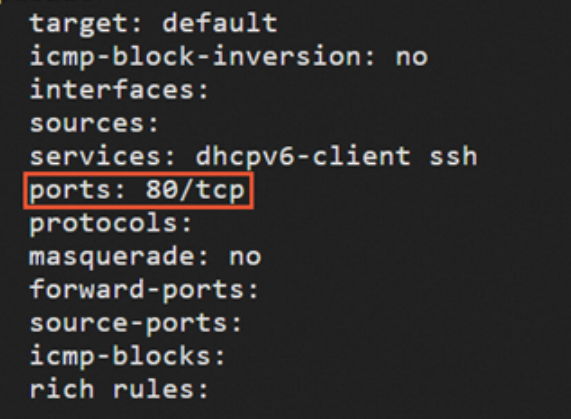

(4)检查实例的系统防火墙是否阻止了对应端口的访问。可以使用命令【firewall-cmd --list-all】查看防火墙开放的端口:

1、检查ECS实例是否已加入目标安全组:请进入实例详情页面,查看实例绑定的安全组信息。具体操作请参见查看实例信息。

2、检查服务状态及端口监听状态:具体操作请参见检查服务状态及端口监听状态。

3、检查端口监听地址配置是否正确:确保监听地址配置为0.0.0.0,以接受任何IPv4网络接口的连接请求。具体操作请参见检查端口监听地址配置。

4、检查安全组规则配置是否正确:请核对安全组规则的协议类型、端口号和源IP地址段等参数。具体操作请参见检查ECS实例安全组规则。

5、检查实例内系统防火墙对开放端口的限制:确保ECS实例内系统自带的防火墙设置未阻止对应端口的访问。具体操作请参见检查ECS防火墙设置。