RocketMQ这个漏洞说的泄漏敏感信息指的是acl配置吗?看了下7486只是把获取acl配置的api移除掉了,这个pr之后的版本4.9.7、4.9.8都是安全的?这个漏洞是24年7月22日发出来,上面说5.3.0以下的都有问题。

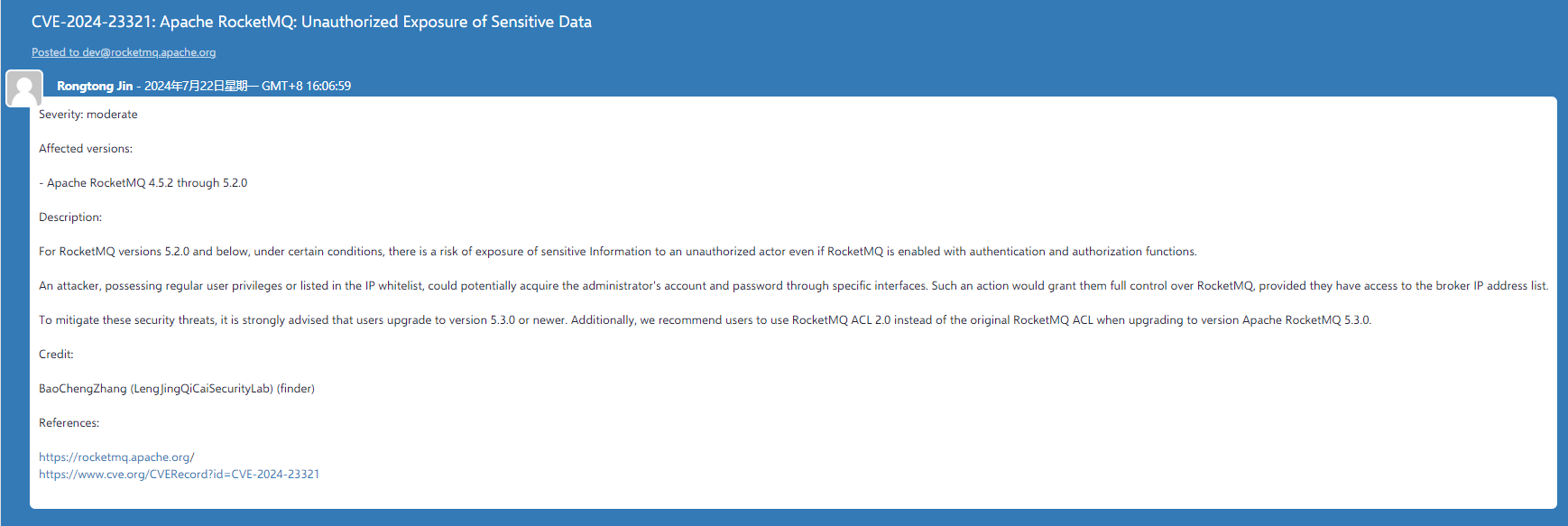

一、漏洞描述:在 Apache RocketMQ 5.2.0 及之前的版本中发现了一个漏洞,对于 RocketMQ 5.2.0 及以下版本,即使RocketMQ 开启了认证授权功能,在特定条件下,也存在敏感信息泄露给未授权攻击者的风险。攻击者拥有普通用户权限或 IP 白名单,可以通过特定接口获取管理员账号和密码,从而获得 RocketMQ 的完全控制权。

二、影响范围

Apache RocketMQ 5.2.0 及之前版本

三、排查范围

所有使用rocketMQ的项目

四、修复建议

升级到 5.3.0 版本并使用 RocketMQ ACL 2.0

具体修复方案由三线专家整理中,稍后全网同步!!!

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

是的 泄漏的是acl配置,7930进一步加固,在4.9.x没有 最好也带上。如果本身没有开启acl功能,就不涉及这个问题。此回答整理自钉群“群2-Apache RocketMQ 中国开发者钉钉群”

涵盖 RocketMQ、Kafka、RabbitMQ、MQTT、轻量消息队列(原MNS) 的消息队列产品体系,全系列产品 Serverless 化。RocketMQ 中文社区:https://rocketmq-learning.com/