阿里云函数的 jwt认证 真的有点搞不懂客户端咋请求 ?有没有demo啊?

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

阿里云函数的 JWT 认证非常简单。客户端只需要按照以下步骤发送 HTTP 请求即可:

客户端需要发送 HTTP 请求到阿里云函数的接口地址,例如:https://api.alibabacloud.com/fn-node-runtime/v1/function/invocations。 在请求中,客户端需要发送 JSON 格式的数据,包含以下内容: data:表示函数需要的参数。这些参数需要根据函数的不同而不同,例如在一个简单的函数 longLong() 中,data 可以是一个整数。 timeout:表示函数请求的超时时间,单位是毫秒。这个值可以在函数中的 invocation-options 参数中指定。 timestamp:表示当前的时间戳。 accessKeyId 和 accessKeySecret:表示客户端的身份信息,需要在客户端配置文件中设置。 format:表示 JSON 数据的格式。如果 format 是 json,则客户端需要使用 JSON 格式发送数据;如果 format 是 raw,则客户端可以使用原始的 JSON 格式发送数据。 在请求中,客户端需要指定 JWT 的令牌,例如: bashCopy code Copy code Authorization: Bearer <JWT_TOKEN> 注意,在客户端代码中,需要保证 <JWT_TOKEN> 是一个正确的 JWT 令牌,并且函数需要使用相同的密钥来进行验签。 4. 在请求中,客户端还可以指定 signingMethod 参数,例如:

Copy code javascriptCopy code

{ "invocation-options": { "httpMethod": "POST", "timeout": 3000, "data": "{"a": "1", "b": 2}", "timestamp": "1576719478" }, "http-options": { "accessKeyId": "<ACCESS_KEY_ID>", "accessKeySecret": "<ACCESS_KEY_SECRET>" }, "header-options": { "content-type": "application/json" }, "signingMethod": "HmacSHA256" } 注意,signingMethod 可以使用不同的签名算法,例如 HmacSHA256、RsaSHA256 等。

以上是一个简单的请求示例,具体的请求参数和请求方式需要根据函数的不同而不同。 以下是一个简单的函数 longLong() 的 JWT 认证示例:

python Copy code const jwt = require('jsonwebtoken');

// 发送 HTTP 请求 const url = 'https://api.alibabacloud.com/fn-node-runtime/v1/function/invocations'; const accessKeyId = '<ACCESS_KEY_ID>'; const accessKeySecret = '<ACCESS_KEY_SECRET>'; const data = { a: 1, b: 2 }; const timeout = 3000; const timestamp = '1576719478';

const options = { accessKeyId: accessKeyId, accessKeySecret: accessKeySecret, method: 'POST', headers: { 'Content-Type': 'application/json' }, body: JSON.stringify(data), timeout: timeout, timestamp: timestamp, signMethod: 'HmacSHA256' };

const jwtPayload = { accessKeyId: accessKeyId, accessKeySecret: accessKeySecret, method: 'longLong', args: [1, 2] };

const signature = jwt.sign(jwtPayload, Buffer.from(AWS4${accessKeySecret}).toString('base64'), { expiresIn: '300s', algorithm: 'HS256' });

const signatureBase64 = Buffer.from(signature).toString('base64');

// 构造请求体 const headers = { 'x-api-key': accessKeyId, 'x-api-signature': signatureBase64, 'Content-Type': 'application/json' };

// 发送请求 request.post({ url, headers, json: true }, (err, res, data) => { // 处理返回结果 });

楼主你好,关于阿里云函数的jwt认证,客户端需要在请求中带上jwt token才能通过认证,可以参考以下步骤:

首先在阿里云函数服务控制台中创建一个jwt授权方式,生成公私钥对并保存私钥。

在你的代码中将私钥保存到环境变量中,例如:

import os

private_key = os.environ['PRIVATE_KEY']

在你的代码中使用 jwt 库来生成jwt token,例如:

import jwt

payload = {'iss': 'your_issuer_name', 'sub': 'your_subject_name'}

token = jwt.encode(payload, private_key, algorithm='RS256')

在客户端发起请求时,在请求头中带上jwt token,例如:

import requests

headers = {'Authorization': f'Bearer {token}'}

response = requests.get('your_function_url', headers=headers)

这样客户端就可以通过jwt认证访问阿里云函数了。

阿里云函数的 JWT 认证是通过客户端的 HTTP 请求来实现的。在客户端中,需要使用一些公共的工具和库来生成和验证 JWT 。 具体来说,客户端需要首先创建一个 JWTConfig 对象,该对象需要包含一些 JWT 相关的属性,例如密钥、过期时间等等。然后,客户端需要调用阿里云函数的 authentication 方法来进行 JWT 的认证。在 authentication 方法中,需要传入 JWTConfig 对象以及一些必要的参数,例如 HTTP 请求头、请求参数等等。 在函数服务端,需要在 ApiGatewayProxyHandler 或者 EdgeRuntime 中实现 JWT 的认证和处理。例如,在 ApiGatewayProxyHandler 中,需要通过 @ApiKeyAuth 注解来标记需要 JWT 认证的方法,然后在方法中读取 HTTP 请求头中的 JWT 信息,并对请求进行认证。 以下是一个简单的 JWT 认证示例:

from jwt import decode, encode, SigningKey import hmac import base64 import json

SECRET_KEY = 'your_secret_key' JWT_SECRET_KEY = 'your_jwt_secret_key'

key = SigningKey(SECRET_KEY)

def get_data(): # 请求参数 params = {'id': 1} # 请求头 headers = {'Authorization': f'Bearer {JWT_SECRET_KEY}'} # 发送请求 return json.dumps(params).encode()

def handler(event, context): # 从请求头中读取 JWT 信息 auth_header = event['headers']['Authorization'] # 解析 JWT try: decoded_jwt = decode(base64.b64decode(auth_header.split(' ')[1]), key) # 验证 JWT if not verify_jwt(decoded_jwt, SECRET_KEY): return {'code': 400, 'message': 'Invalid token'} except Exception as e: return {'code': 401, 'message': 'Invalid token'} # 获取请求参数 params = json.loads(event['body'].decode('utf-8')) # 处理请求 result = get_data(params) # 返回响应 return {'code': 200, 'message': 'OK', 'data': result}

def verify_jwt(token, secret_key): # 计算 HMAC-SHA256 签名 encoded_header = '%s.%s' % (token['iat'], token['exp']) signature = hmac.new(secret_key.encode(), encoded_header.encode(), hashlib.sha256).hexdigest() # 检查签名是否正确 expected_signature = base64.b64encode(hmac.new(secret_key.encode(), encoded_header.encode(), hashlib.sha256).digest()) return signature == expected_signature 在这个示例中,get_data 方法中需要传入 JWT 参数,客户端在发送请求时需要将 JWT 放在请求头中。然后,在 handler 函数中,可以从请求头中读取 JWT 信息,解析 JWT 并对请求进行认证。在 verify_jwt 函数中,计算 HMAC-SHA256 签名,检查签名是否正确。 需要注意的是,这只是一个简单的示例,实际使用中可能还需要进行其他处理,例如生成自己的密钥、增加认证逻辑等等。

阿里云函数计算的 JWT 认证可以用于对 HTTP 触发器的请求进行身份验证。下面是一个简单的示例,演示如何在客户端请求中添加 JWT 认证头部:

const request = require('request');

const url = 'https://your-function-url';

const token = 'your-jwt-token';

const options = {

url: url,

headers: {

Authorization: 'Bearer ' + token

}

};

request(options, (error, response, body) => {

if (!error && response.statusCode === 200) {

console.log(body);

} else {

console.error(error);

}

});

在上面的示例中,我们使用 Node.js 的 request 模块发送 HTTP 请求,首先设置了请求的 URL 和 JWT 认证头部。其中 your-function-url 是你的函数 HTTP 触发器的 URL,your-jwt-token 是你生成的 JWT Token。

你可以将上述代码示例保存为一个 .js 文件,然后使用 node 命令运行该文件,即可在客户端请求中添加了 JWT 认证头部。

需要注意的是,示例中的 JWT Token 需要根据你实际的认证机制和需求生成,并在每次请求中使用合适的 Token 进行身份验证。

阿里云函数的 JWT 认证可以通过在请求头中添加 JWT Token 来实现。下面是一个简单的示例代码,演示了如何使用 Python 的 requests 库在客户端请求中添加 JWT Token:

import requests

url = 'https://your_function_url'

headers = {

'Authorization': 'Bearer YOUR_JWT_TOKEN',

'Content-Type': 'application/json'

}

data = {

'param1': 'value1',

'param2': 'value2'

}

response = requests.post(url, headers=headers, json=data)

print(response.json())

在上面的代码中,我们定义了一个 url 变量,表示待请求的函数的 URL。然后我们又定义了一个 headers 字典,用来存储请求头信息,其中包括 JWT Token 和 Content-Type。最后我们定义了一个 data 字典,用来存储请求体中的参数。

在请求时,我们使用 requests 库的 post 方法,将 url、headers 和 data 作为参数传入。在 headers 中添加 JWT Token,即可完成 JWT 认证。

需要注意的是,这里的 YOUR_JWT_TOKEN 需要替换为你自己的 JWT Token。另外,Content-Type 的值需要根据你的请求体类型进行设置。如果请求体是 json 格式,则可以设置为 application/json。

您好,根据您的描述,您想在阿里云函数中使用 JWT 认证,并且不太清楚客户端应该如何请求。以下是一个简单的示例供参考:

假设您已经在阿里云函数中实现了 JWT 认证,并且已经生成了一个 JWT Token。现在,您需要在客户端中使用该 Token 来请求受保护的资源。

以下是一个使用 Axios 库进行请求的示例代码:

import axios from 'axios';

// 设置请求头中的 Authorization 字段为 JWT Token

const headers = {

Authorization: `Bearer ${your_jwt_token}`

};

// 发送 GET 请求

axios.get('/api/protected-resource', { headers })

.then(response => {

// 处理响应

})

.catch(error => {

// 处理错误

});

在上面的代码中,我们使用 Axios 库发送 GET 请求,并将 JWT Token 添加到请求头中的 Authorization 字段。这样,阿里云函数就可以检查该 Token 并验证用户身份。

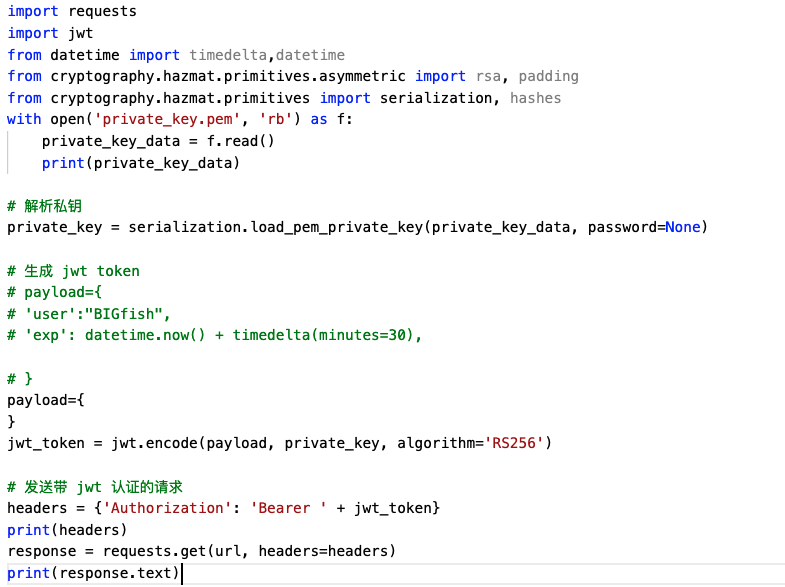

阿里云函数的JWT认证需要在请求头中添加Authorization字段,字段的值为Bearer和JWT token组成的字符串。下面是一个示例代码,用于生成JWT token并发送带JWT认证的请求:

scheme

import jwt import requests from datetime import datetime, timedelta

with open('/path/to/private_key.pem', 'r') as f: private_key_data = f.read() private_key = serialization.load_pem_private_key(private_key_data.encode('utf-8'), password=None)

payload = { 'user': 'BIGfish', 'exp': datetime.now() + timedelta(minutes=30), } jwt_token = jwt.encode(payload, private_key, algorithm='RS256').decode('utf-8')

url = 'https://your_function_url' headers = { 'Authorization': 'Bearer ' + jwt_token, } response = requests.get(url, headers=headers) print(response.text) 在代码中,private_key.pem是您的私钥文件,需要将其替换为实际的文件路径。jwt.encode()方法用于生成JWT token,其中payload是一个字典,包含了JWT的payload信息,例如用户信息和过期时间等。algorithm参数指定了使用的加密算法,这里使用的是RSA256。

在发送请求时,将JWT token添加到请求头中的Authorization字段中。请求的URL需要替换为您的函数的URL。

您先在本地能正常用再到云上试就行,客户端要先发一个login请求 申请token,然后带着它来访问服务端。 https://help.aliyun.com/document_detail/610232.html?spm=a2c4g.146106.0.0.c3083882oPjk0H

此答案来自钉钉群“阿里函数计算官网客户"

阿里云函数(Aliyun Function Compute)中对 JWT 身份验证的实现方式需要客户端配合传递 JWT Token,然后 Function Compute 中的代码使用该 Token 来验证调用方的身份是否合法。

下面是一些使用 JWT 身份验证的示例代码和示例客户端请求:

import jwt

def verify_jwt(token_str, expected_iss, expected_aud):

try:

decoded_token = jwt.decode(token_str, verify=False)

if decoded_token['iss'] != expected_iss or decoded_token['aud'] != expected_aud:

raise Exception("Invalid Token")

except Exception as e:

raise Exception("Invalid Token")

上述代码使用 PyJWT 库对 JWT Token 进行解码,并检查 Token 中 iss 和 aud 字段是否与预期值匹配。如果不匹配,则抛出 "Invalid Token" 异常。

客户端在发起请求时,需要在 HTTP 头部中传递 JWT Token。示例如下:

GET /api/my_function HTTP/1.1

Host: my-function-cn-hangzhou.aliyuncs.com

Authorization: Bearer <JWT Token>

其中,Bearer 后的空格和 Token 之间的部分需要替换为实际的 JWT Token。在 Function Compute 中,您可以通过 event["headers"]["Authorization"] 获取到请求头中的 JWT Token,然后进行身份验证。

需要注意的是,在实际开发中,需要对 JWT Token 进行生成和签名(使用私钥),以及验证和解码(使用公钥)。以 Python 为例,PyJWT 库提供了方便的 JWT 生成和解码的功能。您可以根据实际需要,调整上述示例代码中的 verify_jwt 函数,实现自己的身份验证逻辑。