配置:一台ECS,一个ACK集群

ECS作为docker swarm的manager节点,并且搭建了私有仓库,仓库内二十几个镜像,ECS作为控制节点管理整个应用。

使用ACK集群,私有镜像基于docker:dind进行制作的自定义镜像。

启动集群node和pod后,利用kubectl让pod加入swarm集群,并且从私有仓库拉取镜像启动容器。

问题:

swarm集群内,服务无法互访。

经过初步排查,是swarm的data端口问题,将swarm默认的4789改为5789,再启动,仍无法互访。通过tcpdump抓包发现,正常的swarm集群在4789上的通信包含VXLAN,而ACK集群中没有,想问具体原因是什么,如何解决。

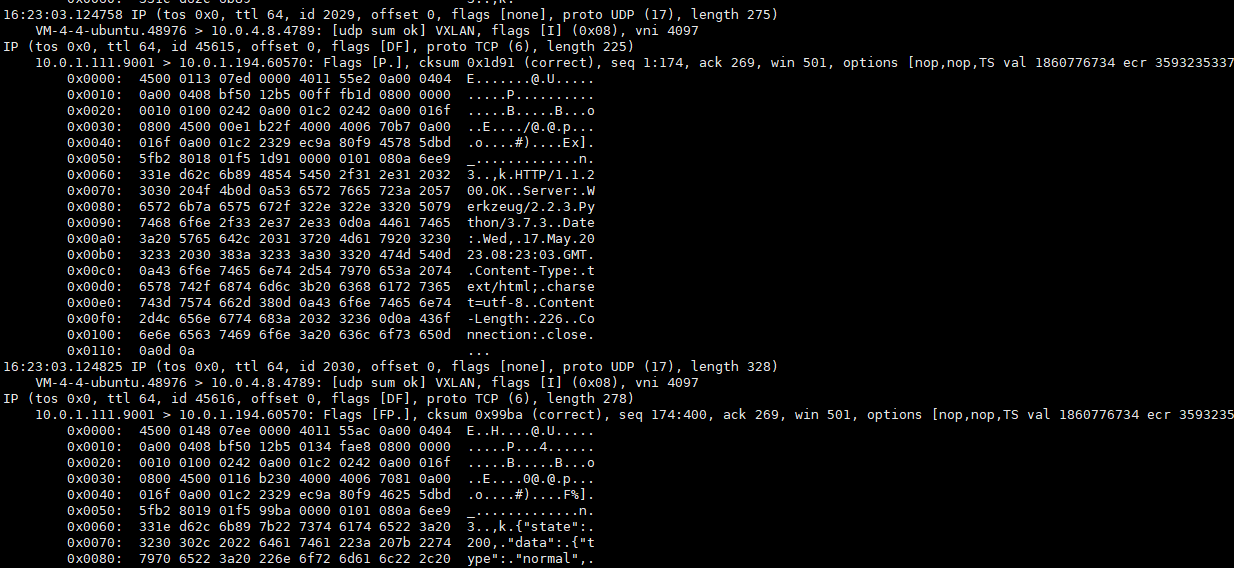

正常的抓包情况:

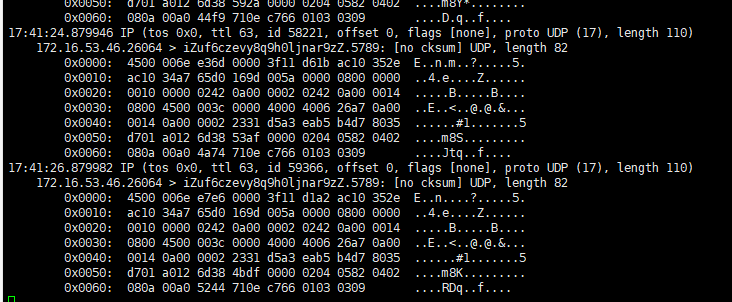

异常的抓包情况:

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。

你可以检查下容器网络配置、CK集群配置、Docker容器配置。

在部署docker swarm集群至ACK集群上时,如果出现pod之间无法通信的情况,可能有以下原因和解决方法:

网络问题:检查pod之间是否在同一网络上,网络是否正常连接。

防火墙问题:检查防火墙是否阻止了pod之间的通信。可以在ACK控制台上针对服务和实例配置网络安全组规则开放对应端口。

容器映像问题:检查docker swarm中使用的容器映像及其配置是否正确,包括镜像暴露的端口号、容器启动时的CMD和ENTRYPOINT命令等。

节点问题:检查ACK节点上的系统日志,看看是否有任何错误信息,包括节点是否因CPU或内存限制过于严格而导致pod无法正常运行。

服务发现问题:检查docker swarm中使用的服务发现机制是否正确,例如是否正常使用docker dns或consul等服务发现机制。

希望以上解决方法可以帮助您解决pod之间无法通信的问题。

根据你提供的信息,可以初步判断问题是由于ACK集群不支持VXLAN引起的。VXLAN是一种虚拟网络技术,用于在物理网络之上创建虚拟网络,以支持跨主机的容器通信。而ACK集群可能不支持VXLAN,导致容器无法互相通信。

解决方法可以尝试使用其他的容器网络方案,例如Calico、Flannel等。这些方案都可以在不依赖VXLAN的情况下实现容器之间的通信。具体操作可以参考官方文档或者相关教程。

另外,可以考虑将ACK集群中的节点加入到swarm集群中,这样可以使用swarm本身的网络功能,而不需要依赖ACK集群的网络。具体操作可以参考相关文档或者教程。

根据您提供的信息,问题可能出现在 ACK 集群与 Docker Swarm 集群之间的网络通信设置上。从抓包结果上看,正常集群的通信包含 VXLAN 协议,而异常集群中没有,这可能导致数据包无法在集群之间正确传递。

建议进行以下排查或操作:

检查 ACK 集群中的网络配置是否正确。例如,确认集群 Worker 节点是否正确设置了网络,Worker 节点是否可以和 Docker Swarm 管理节点通信等。

确认 ACK 集群与 Docker Swarm 集群之间的网络互通是否正常。可以尝试 ping 对方 IP 地址或者在网络环境没问题的情况下尝试通过 curl 等方式访问 Docker Swarm 集群内的应用。

检查 Docker Swarm 集群内的容器网络是否正确配置。确认容器网络设置是否正确,例如网络模式、子网段是否重叠等。例如可以通过执行 docker network ls 和 docker network inspect 命令来查看 Docker Swarm 集群内所有可用的网络及其详细信息。

使用 nc 或 telnet 等工具测试容器之间是否可以互相访问,例如 nc -zv <目标IP> <端口>。

您好,如果在阿里云容器服务Kubernetes版(ACK)上部署docker swarm集群后,pod之间无法通信,可以尝试以下解决方法:

检查网络配置是否正确:确保所有 pod 都在同一个 overlay 网络中,并且网络插件已正确配置。

检查防火墙规则:确保防火墙规则已正确配置,允许 pod 之间的通信。

检查 DNS 配置:确保 DNS 配置正确,可以通过 kubectl exec 命令进入容器内部,检查能否通过 DNS 解析其他 pod 的域名。

检查容器日志:检查容器日志,查看是否有任何错误或异常信息。

检查服务发现配置:如果使用了服务发现功能,需要确保服务发现配置正确。

可以尝试以下几种方法: