访问控制的用法示例

已解决-

详细解答可以参考官方帮助文档

访问控制

移动终端是一个不受信任的环境。为此,SDK提供了两种依赖于您的业务Server的鉴权模式:

STS鉴权模式和自签名模式。STS鉴权模式

介绍

OSS可以通过阿里云STS服务,临时进行授权访问。阿里云STS (Security Token Service) 是为云计算用户提供临时访问令牌的Web服务。通过STS,您可以为第三方应用或联邦用户(用户身份由您自己管理)颁发一个自定义时效和权限的访问凭证,App端称为FederationToken。第三方应用或联邦用户可以使用该访问凭证直接调用阿里云产品API,或者使用阿里云产品提供的SDK来访问云产品API。

- 您不需要透露您的长期密钥(AccessKey)给第三方应用,只需要生成一个访问令牌并将令牌交给第三方应用即可。这个令牌的访问权限及有效期限都可以由您自定义。

- 您不需要关心权限撤销问题,访问令牌过期后就自动失效。

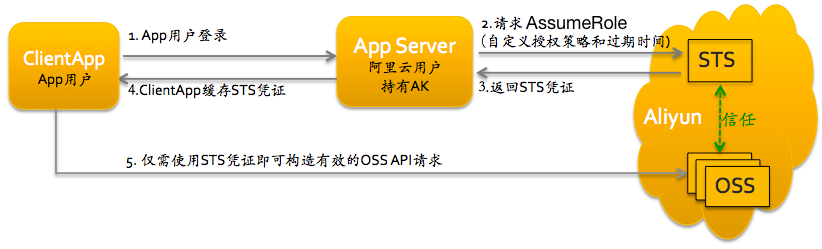

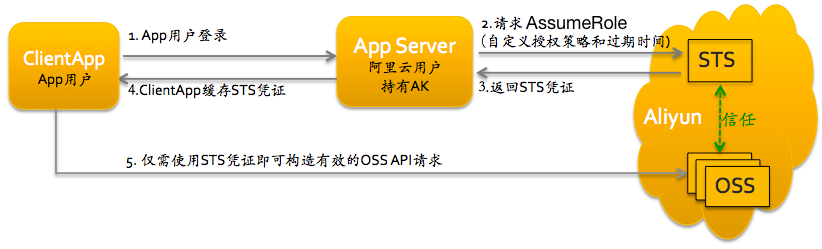

以APP应用为例,交互流程如下图:

方案的详细描述如下:

- App用户登录。App用户身份是您自己管理。您可以自定义身份管理系统,也可以使用外部Web账号或OpenID。对于每个有效的App用户来说,AppServer可以确切地定义出每个App用户的最小访问权限。

- AppServer请求STS服务获取一个安全令牌(SecurityToken)。在调用STS之前,AppServer需要确定App用户的最小访问权限(用Policy语法描述)以及授权的过期时间。然后通过调用STS的AssumeRole(扮演角色)接口来获取安全令牌。角色管理与使用相关内容请参考RAM使用指南中的角色管理。

- STS返回给AppServer一个有效的访问凭证,App端称为FederationToken,包括一个安全令牌(SecurityToken)、临时访问密钥(AccessKeyId, AccessKeySecret)以及过期时间。

- AppServer将FederationToken返回给ClientApp。ClientApp可以缓存这个凭证。当凭证失效时,ClientApp需要向AppServer申请新的有效访问凭证。比如,访问凭证有效期为1小时,那么ClientApp可以每30分钟向AppServer请求更新访问凭证。

- ClientApp使用本地缓存的FederationToken去请求Aliyun Service API。云服务会感知STS访问凭证,并会依赖STS服务来验证访问凭证,并正确响应用户请求。

STS安全令牌详情,请参考《RAM使用指南》中的角色管理。关键是调用STS服务接口AssumeRole来获取有效访问凭证即可。也可以直接使用STS SDK来调用该方法,点击查看。

使用这种模式授权需要先开通阿里云RAM服务。

STS使用手册:点击查看

OSS授权策略配置:点击查看

直接设置StsToken

您可以在APP中,预先通过某种方式(如通过网络请求从您的业务Server上)获取一对StsToken,然后用它来初始化SDK。采取这种使用方式,您需要格外关注StsToken的过期时间,在StsToken即将过期时,需要您主动更新新的StsToken到SDK中。

初始化代码为:

String endpoint = "http://oss-cn-hangzhou.aliyuncs.com";OSSCredentialProvider credentialProvider = new OSSStsTokenCredentialProvider("<StsToken.AccessKeyId>", "<StsToken.SecretKeyId>", "<StsToken.SecurityToken>");OSS oss = new OSSClient(getApplicationContext(), endpoint, credentialProvider);

在您判断到Token即将过期时,您可以重新构造新的OSSClient,也可以通过如下方式更新CredentialProvider:

oss.updateCredentialProvider(new OSSStsTokenCredentialProvider("<StsToken.AccessKeyId>", "<StsToken.SecretKeyId>", "<StsToken.SecurityToken>"));

实现获取StsToken回调

如果您期望SDK能自动帮您管理Token的更新,那么,您需要告诉SDK如何获取Token。在SDK的应用中,您需要实现一个回调,这个回调通过您实现的方式去获取一个Federation Token(即StsToken),然后返回。SDK会利用这个Token来进行加签处理,并在需要更新时主动调用这个回调获取Token,如图示:

String endpoint = "http://oss-cn-hangzhou.aliyuncs.com";OSSCredentialProvider credentialProvider = new OSSFederationCredentialProvider() {@Overridepublic OSSFederationToken getFederationToken() {// 您需要在这里实现获取一个FederationToken,并构造成OSSFederationToken对象返回// 如果因为某种原因获取失败,可直接返回nilOSSFederationToken * token;// 下面是一些获取token的代码,比如从您的server获取...return token;}};OSS oss = new OSSClient(getApplicationContext(), endpoint, credentialProvider);

此外,如果您已经通过别的方式拿到token所需的各个字段,也可以在这个回调中直接返回。如果这么做的话,您需要自己处理token的更新,更新后重新设置该OSSClient实例的OSSCredentialProvider。

使用示例:

假设您搭建的server地址为: http://localhost:8080/distribute-token.json ,并假设访问这个地址,返回的数据如下:

{"StatusCode": 200,"AccessKeyId":"STS.iA645eTOXEqP3cg3VeHf","AccessKeySecret":"rV3VQrpFQ4BsyHSAvi5NVLpPIVffDJv4LojUBZCf","Expiration":"2015-11-03T09:52:59Z","SecurityToken":"CAES7QIIARKAAZPlqaN9ILiQZPS+JDkS/GSZN45RLx4YS/p3OgaUC+oJl3XSlbJ7StKpQ...."}

那么,您可以这么实现一个

OSSFederationCredentialProvider实例:OSSCredentialProvider credetialProvider = new OSSFederationCredentialProvider() {@Overridepublic OSSFederationToken getFederationToken() {try {URL stsUrl = new URL("http://localhost:8080/distribute-token.json");HttpURLConnection conn = (HttpURLConnection) stsUrl.openConnection();InputStream input = conn.getInputStream();String jsonText = IOUtils.readStreamAsString(input, OSSConstants.DEFAULT_CHARSET_NAME);JSONObject jsonObjs = new JSONObject(jsonText);String ak = jsonObjs.getString("AccessKeyId");String sk = jsonObjs.getString("AccessKeySecret");String token = jsonObjs.getString("SecurityToken");String expiration = jsonObjs.getString("Expiration");return new OSSFederationToken(ak, sk, token, expiration);} catch (Exception e) {e.printStackTrace();}return null;}};

自签名模式

您可以把AccessKeyId/AccessKeySecret保存在您的业务server,然后在SDK实现回调,将需要加签的合并好的签名串POST到server,您在业务server对这个串按照OSS规定的签名算法签名之后,返回给该回调函数,再由回调返回。

签名算法参考:点击查看

content是已经根据请求各个参数拼接后的字符串,所以算法为:

signature = "OSS " + AccessKeyId + ":" + base64(hmac-sha1(AccessKeySecret, content))

代码如下:

String endpoint = "http://oss-cn-hangzhou.aliyuncs.com";credentialProvider = new OSSCustomSignerCredentialProvider() {@Overridepublic String signContent(String content) {// 您需要在这里依照OSS规定的签名算法,实现加签一串字符内容,并把得到的签名传拼接上AccessKeyId后返回// 一般实现是,将字符内容post到您的业务服务器,然后返回签名// 如果因为某种原因加签失败,描述error信息后,返回nil// 以下是用本地算法进行的演示return "OSS " + AccessKeyId + ":" + base64(hmac-sha1(AccessKeySecret, content));}};OSS oss = new OSSClient(getApplicationContext(), endpoint, credentialProvider);

特别注意: 无论是STS鉴权模式,还是自签名模式,您实现的回调函数,都需要保证调用时返回结果。所以,如果您在其中实现了向业务server获取token、signature的网络请求,建议调用网络库的同步接口。回调都是在SDK具体请求的时候,在请求的子线程中执行,所以不会阻塞主线程。

2018-03-12 09:17:45赞同 展开评论 打赏

版权声明:本文内容由阿里云实名注册用户自发贡献,版权归原作者所有,阿里云开发者社区不拥有其著作权,亦不承担相应法律责任。具体规则请查看《阿里云开发者社区用户服务协议》和《阿里云开发者社区知识产权保护指引》。如果您发现本社区中有涉嫌抄袭的内容,填写侵权投诉表单进行举报,一经查实,本社区将立刻删除涉嫌侵权内容。