OpenClaw(原Clawdbot)作为阿里云生态下的轻量级AI自动化代理工具,2026年版本在便捷部署的同时,也对服务器安全提出了更高要求——尤其是对接第三方平台、处理敏感业务数据时,服务器的权限管控、数据加密、网络防护直接决定使用安全。本文将先完整拆解阿里云OpenClaw一键部署的全流程,再从网络防护、权限管控、数据安全、日志审计四大维度,给出可落地的服务器安全配置方案,包含实操代码命令与安全加固技巧,兼顾部署便捷性与使用安全性。

一、阿里云OpenClaw一键部署核心流程

(一)部署前置准备

- 账号与资源要求:

- 阿里云账号:注册阿里云账号,完成企业/个人实名认证,账号无欠费,具备轻量应用服务器购买权限;

- 服务器规格:基础版推荐2核4GB内存、5Mbps带宽、40GB高效云盘(海外节点免备案,国内节点需ICP备案);

- 凭证准备:阿里云百炼API-Key(激活AI能力,需在百炼控制台创建并保存);

- 工具准备:

- 本地电脑:Chrome/Edge浏览器(访问阿里云控制台)、SSH工具(FinalShell/Xshell,服务器配置用);

- 辅助工具:阿里云控制台“安全组”配置权限(需提前开通)。

(二)一键部署OpenClaw方案一

第一步:访问阿里云OpenClaw一键部署专题页面,找到并点击【一键购买并部署】。

阿里云OpenClaw一键部署专题页面:https://www.aliyun.com/activity/ecs/clawdbot

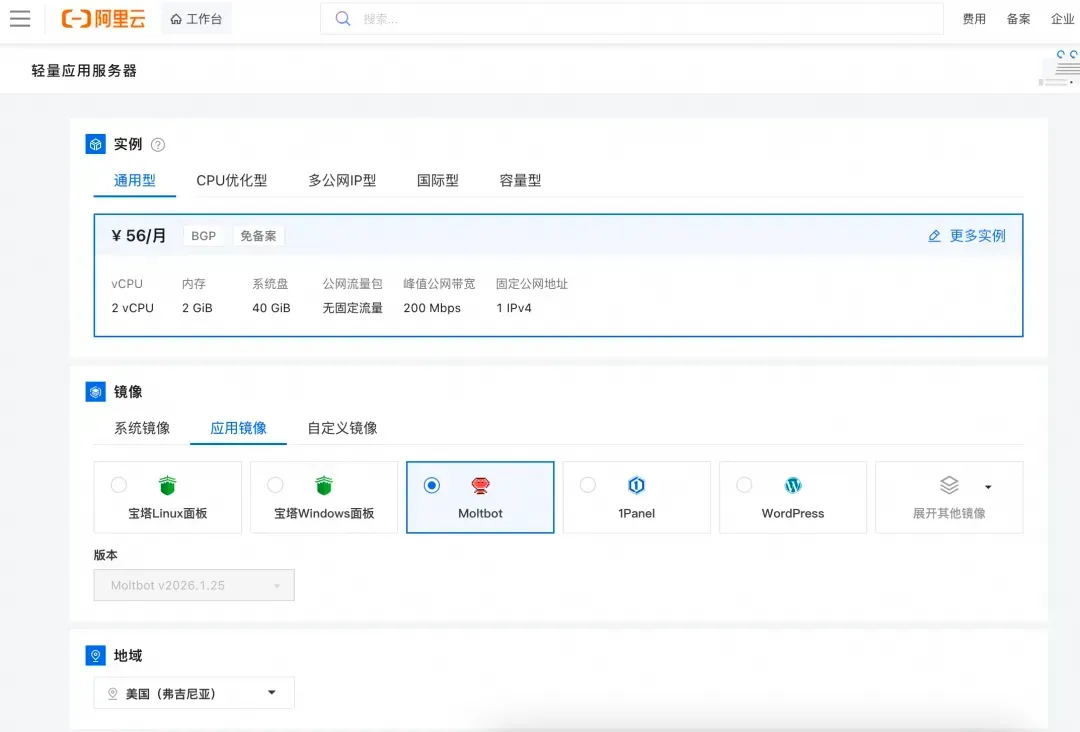

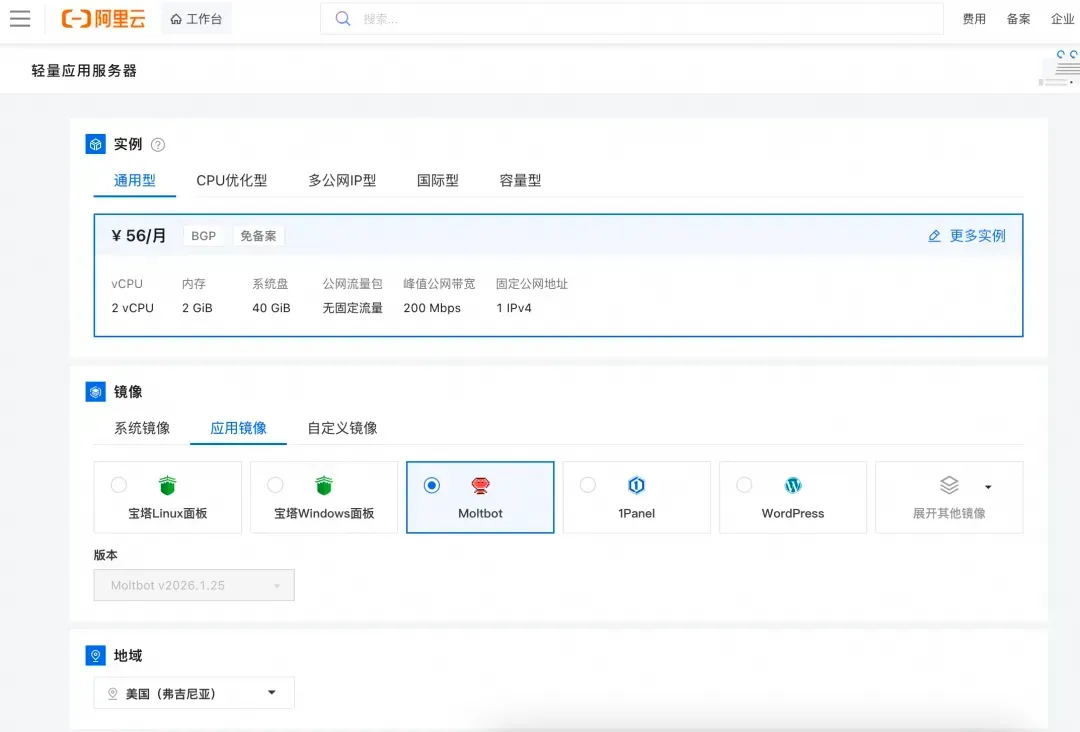

第二步:选购阿里云轻量应用服务器,配置参考如下:

- 镜像:OpenClaw(Moltbot)镜像(已经购买服务器的用户可以重置系统重新选择镜像)

- 实例:内存必须2GiB及以上。

- 地域:默认美国(弗吉尼亚),目前中国内地域(除香港)的轻量应用服务器,联网搜索功能受限。

- 时长:根据自己的需求及预算选择。

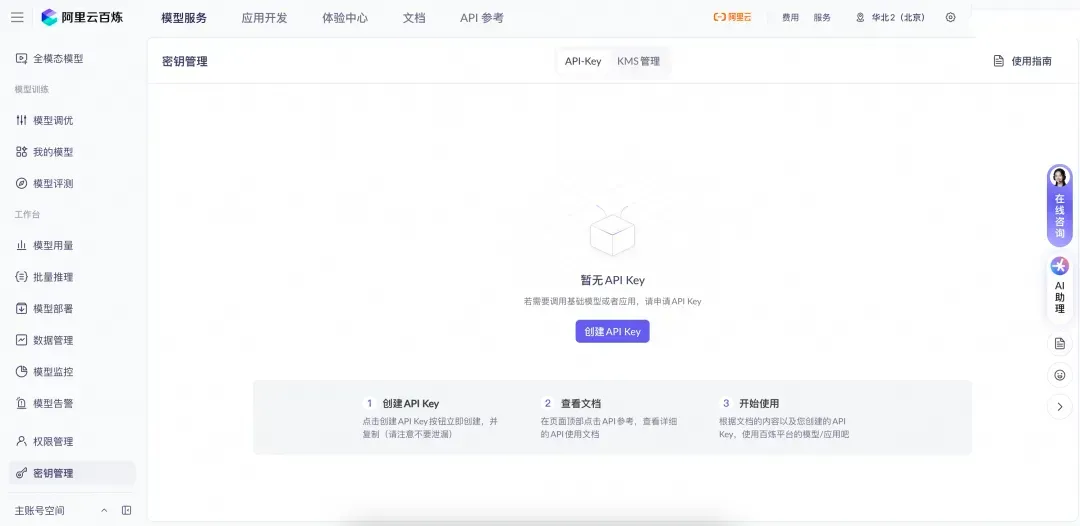

第三步:访问阿里云百炼大模型控制台,找到密钥管理,单击创建API-Key。

前往轻量应用服务器控制台,找到安装好OpenClaw的实例,进入「应用详情」放行18789端口、配置百炼API-Key、执行命令,生成访问OpenClaw的Token。

- 端口放通:需要放通对应端口的防火墙,单击一键放通即可。

- 配置百炼API-Key,单击一键配置,输入百炼的API-Key。单击执行命令,写入API-Key。

- 配置OpenClaw:单击执行命令,生成访问OpenClaw的Token。

- 访问控制页面:单击打开网站页面可进入OpenClaw对话页面。

(三)一键部署OpenClaw操作步骤方案二

步骤1:购买OpenClaw预装镜像服务器

- 登录阿里云控制台,访问“轻量应用服务器”模块,点击“创建实例”;

- 核心配置选择:

- 地域:优先选“中国香港/新加坡”(免备案,适配跨境访问),国内用户可选“华东1-杭州”;

- 镜像类型:应用镜像 → 选择“OpenClaw(Clawdbot)-2026汉化版”;

- 购买时长:测试阶段选1个月,长期使用推荐1年(年付性价比提升30%);

- 完成支付后,等待5-10分钟,实例状态变为“运行中”,记录服务器公网IP(如47.xxx.xxx.xxx)。

步骤2:服务器初始化与基础配置

# 1. 通过SSH登录阿里云服务器(替换为实际公网IP)

ssh root@你的服务器公网IP

# 2. 一键更新系统依赖(适配阿里云源,提升安全性)

yum update -y --disablerepo=* --enablerepo=aliyunos,epel

# 3. 放行核心端口(仅开放必要端口,减少攻击面)

firewall-cmd --add-port=18789/tcp --permanent # OpenClaw服务端口

firewall-cmd --add-port=22/tcp --permanent # SSH管理端口(后续可限制IP访问)

firewall-cmd --reload

# 4. 验证端口放行状态(输出22/tcp、18789/tcp即为成功)

firewall-cmd --list-ports

# 5. 查看OpenClaw服务状态(输出active(running)即为正常)

systemctl status openclaw

步骤3:配置百炼API-Key(激活AI能力)

# 1. 进入OpenClaw容器环境

docker exec -it openclaw-core /bin/bash

# 2. 配置百炼API-Key(替换为实际密钥,建议使用子账号API-Key,限制权限)

openclaw config set models.providers.bailian.apiKey "你的阿里云百炼API-Key"

# 3. 设置默认模型(适配中文场景,选择轻量化模型降低风险)

openclaw config set agents.defaults.model.primary "bailian/qwen3-turbo-2026-01-23"

# 4. 重启服务使配置生效

openclaw gateway restart

# 5. 验证配置(输出API-Key即为成功,注意保密)

openclaw config get models.providers.bailian.apiKey

步骤4:可视化控制台访问与验证

- 打开浏览器,输入

http://你的服务器公网IP:18789,首次访问设置管理员密码(建议8位以上,包含数字/字母/特殊符号); - 进入OpenClaw中文控制台,执行基础指令(如“生成一句早安问候语”),验证服务正常运行;

- 测试核心功能:插件安装、定时任务创建,确认无异常后完成部署。

二、OpenClaw服务器安全配置核心指南

服务器安全配置的核心原则是“最小权限、多层防护、全程审计”,以下从4个维度给出可落地的配置方案,所有操作均基于阿里云轻量应用服务器(Alibaba Cloud Linux系统)。

(一)维度1:网络防护(阻断非法访问)

1. 限制SSH端口仅允许指定IP访问

SSH端口(22)是服务器最易被攻击的入口,需限制仅允许你的本地IP访问:

# 1. 查看当前SSH配置文件

nano /etc/ssh/sshd_config

# 2. 添加IP限制(在文件末尾添加,替换为你的本地公网IP)

AllowUsers root@你的本地IP

# 3. 重启SSH服务使配置生效

systemctl restart sshd

# 4. 验证配置(仅指定IP可SSH登录,其他IP拒绝访问)

- 备用方案:若本地IP动态变化,可通过阿里云“安全组”配置:登录控制台→轻量应用服务器→安全组→添加规则→端口22,授权对象填写你的本地IP(如112.xxx.xxx.xxx/32)。

2. 关闭不必要端口,仅开放业务必需端口

# 1. 查看当前开放的所有端口

netstat -tulpn

# 2. 关闭非必需端口(以8080端口为例)

firewall-cmd --remove-port=8080/tcp --permanent

firewall-cmd --reload

# 3. 验证端口状态(确保仅开放22、18789端口)

firewall-cmd --list-ports

- 核心原则:除OpenClaw服务端口(18789)、SSH管理端口(22)外,关闭所有其他端口。

3. 配置阿里云安全组(双层防护)

- 登录阿里云控制台,进入轻量应用服务器详情页→“安全组”→“配置规则”;

- 入方向规则:

- 端口22:授权对象为你的本地IP,协议TCP,优先级1(最高);

- 端口18789:授权对象可设为0.0.0.0/0(公网访问),或限制为指定IP段;

- 出方向规则:仅允许访问阿里云百炼API(443端口)、Docker镜像源(443端口),拒绝其他出站请求(进阶配置)。

(二)维度2:权限管控(最小权限原则)

1. 创建普通用户,禁止root直接登录

root账号权限过高,一旦泄露后果严重,需创建普通用户管理OpenClaw:

# 1. 创建普通用户(如openclaw_admin)

useradd -m openclaw_admin

passwd openclaw_admin # 设置用户密码(强密码)

# 2. 赋予用户Docker操作权限(仅允许管理OpenClaw容器)

usermod -aG docker openclaw_admin

# 3. 禁止root账号SSH登录

nano /etc/ssh/sshd_config

# 修改PermitRootLogin为no

PermitRootLogin no

# 4. 重启SSH服务

systemctl restart sshd

# 5. 验证配置:退出当前SSH,用openclaw_admin账号重新登录

ssh openclaw_admin@你的服务器公网IP

2. 限制OpenClaw容器权限(非root运行)

默认情况下OpenClaw容器以root运行,需修改为普通用户运行:

# 1. 退出容器,在服务器主机修改Docker Compose配置

nano /opt/openclaw/docker-compose.yaml

# 2. 在openclaw-core服务中添加用户配置

services:

openclaw-core:

user: "1000:1000" # 普通用户UID/GID(通过id openclaw_admin查看)

# 其他配置不变

# 3. 重启OpenClaw服务

docker compose down && docker compose up -d

# 4. 验证容器运行用户(输出openclaw_admin即为成功)

docker exec -it openclaw-core whoami

3. 限制百炼API-Key权限(子账号策略)

避免使用主账号API-Key,通过阿里云RAM创建子账号,仅授予“通义千问模型调用”权限:

- 登录阿里云RAM控制台→“用户”→“创建用户”,勾选“编程访问”;

- 为子账号添加权限策略:AliyunDashScopeFullAccess(仅模型调用权限);

- 使用子账号的AccessKey ID/Secret生成百炼API-Key,避免主账号权限泄露。

(三)维度3:数据安全(加密存储+定期备份)

1. 加密OpenClaw配置文件(敏感信息保护)

配置文件中包含API-Key、第三方平台Token等敏感信息,需加密存储:

# 1. 安装加密工具

yum install -y gnupg

# 2. 加密配置文件(替换为实际路径)

gpg -c /root/.openclaw/openclaw.json

# 3. 删除原始明文配置文件

rm -rf /root/.openclaw/openclaw.json

# 4. 使用时解密(仅管理员可操作)

gpg -d /root/.openclaw/openclaw.json.gpg > /root/.openclaw/openclaw.json

- 进阶方案:使用阿里云KMS(密钥管理服务)加密敏感配置,需开通对应服务(按需付费)。

2. 定期备份OpenClaw数据(防止数据丢失)

# 1. 创建备份脚本(/opt/openclaw/backup.sh)

nano /opt/openclaw/backup.sh

# 2. 写入以下内容

#!/bin/bash

BACKUP_DIR="/opt/openclaw/backup"

DATE=$(date +%Y%m%d_%H%M%S)

mkdir -p $BACKUP_DIR

# 备份配置文件和数据

cp -r /root/.openclaw $BACKUP_DIR/openclaw_$DATE

# 压缩备份文件

tar -zcvf $BACKUP_DIR/openclaw_$DATE.tar.gz $BACKUP_DIR/openclaw_$DATE

# 删除7天前的备份(节省空间)

find $BACKUP_DIR -name "openclaw_*.tar.gz" -mtime +7 -delete

# 3. 添加执行权限

chmod +x /opt/openclaw/backup.sh

# 4. 添加定时任务(每天凌晨2点备份)

crontab -e

# 添加以下内容

0 2 * * * /opt/openclaw/backup.sh

# 5. 验证定时任务

crontab -l

- 额外建议:将备份文件同步至阿里云OSS(对象存储),进一步提升数据安全性。

3. 开启Docker镜像校验(防止恶意镜像)

# 1. 配置Docker信任镜像源

nano /etc/docker/daemon.json

# 2. 写入以下内容(仅信任阿里云镜像源)

{

"registry-mirrors": ["https://registry.cn-hangzhou.aliyuncs.com"],

"insecure-registries": [],

"disable-legacy-registry": true

}

# 3. 重启Docker服务

systemctl restart docker

# 4. 验证镜像源配置

docker info | grep Registry

(四)维度4:日志审计(全程监控行为)

1. 开启OpenClaw详细日志(记录所有操作)

# 1. 进入容器配置日志级别

docker exec -it openclaw-core /bin/bash

openclaw config set logging.level "DEBUG" # 记录详细日志

openclaw config set logging.path "/var/log/openclaw" # 日志存储路径

openclaw gateway restart

# 2. 验证日志配置

cat /var/log/openclaw/openclaw.log | grep "API-Key" # 查看关键操作日志

2. 配置系统日志审计(监控服务器行为)

# 1. 安装审计工具

yum install -y auditd

# 2. 配置审计规则(监控SSH登录、OpenClaw配置文件修改)

auditctl -w /etc/ssh/sshd_config -p rwxa -k ssh_config

auditctl -w /root/.openclaw -p rwxa -k openclaw_config

auditctl -w /usr/bin/docker -p rwxa -k docker_operation

# 3. 查看审计日志(实时监控)

ausearch -k ssh_config # 查看SSH配置修改日志

ausearch -k openclaw_config # 查看OpenClaw配置修改日志

3. 配置日志告警(异常行为及时通知)

进阶方案:通过阿里云SLS(日志服务)收集服务器日志,配置告警规则(如“非授权IP登录SSH”“OpenClaw配置文件修改”),触发告警时通过短信/邮件通知管理员。

三、安全配置验证与日常运维

(一)安全配置验证清单

- 网络层面:

- 非指定IP无法SSH登录服务器;

- 仅开放22、18789端口,其他端口访问被拒绝;

- 权限层面:

- 无法通过root账号SSH登录;

- OpenClaw容器以普通用户运行;

- 数据层面:

- 配置文件已加密,敏感信息无明文存储;

- 定时备份任务正常执行,备份文件存储完整;

- 日志层面:

- OpenClaw操作日志、服务器审计日志均可正常查看;

- 异常操作(如修改SSH配置)可被记录。

(二)日常安全运维核心命令

# 1. 查看SSH登录日志(排查异常登录)

cat /var/log/secure | grep "Accepted"

# 2. 查看OpenClaw容器运行状态(防止容器被篡改)

docker ps | grep openclaw

# 3. 检查服务器资源占用(排查异常进程)

top -u root

# 4. 验证备份脚本执行结果

ls /opt/openclaw/backup | grep $(date +%Y%m%d)

# 5. 更新OpenClaw版本(修复安全漏洞)

docker pull registry.cn-hangzhou.aliyuncs.com/openclaw/openclaw-core:2026-zh

docker compose down && docker compose up -d

(三)安全应急处理方案

- 疑似服务器被入侵:

- 立即关闭服务器公网访问:阿里云控制台→轻量应用服务器→停止实例;

- 备份重要数据,重装服务器系统,重新部署OpenClaw;

- 更换所有密码(服务器登录密码、API-Key、管理员密码);

- API-Key泄露:

- 立即在阿里云控制台禁用泄露的API-Key;

- 创建新的API-Key,更新OpenClaw配置;

- 检查API-Key使用记录,确认是否有异常调用;

- OpenClaw服务异常:

- 查看日志定位问题(

docker logs -f openclaw-core); - 恢复最近的备份配置,重启服务;

- 若无法恢复,重新部署OpenClaw,导入备份数据。

- 查看日志定位问题(

四、总结

2026年OpenClaw阿里云一键部署的核心是“便捷性”,而服务器安全配置的核心是“最小权限、多层防护”,本次教程的关键要点可总结为:

- 部署环节优先选择海外免备案节点,仅开放必要端口,使用子账号API-Key降低权限风险;

- 网络防护采用“防火墙+安全组”双层策略,限制SSH仅允许指定IP访问,关闭非必需端口;

- 权限管控遵循“最小权限原则”,禁止root登录,容器以普通用户运行,API-Key仅授予模型调用权限;

- 数据安全需做到“加密存储+定期备份”,日志审计覆盖所有关键操作,确保异常行为可追溯。

通过以上部署和安全配置方案,既能快速落地OpenClaw的核心功能,又能有效防范服务器被攻击、敏感信息泄露等风险,兼顾便捷性与安全性。对于企业用户,还可进一步对接阿里云安全中心、WAF(Web应用防火墙)等服务,提升整体安全等级。