开发者学堂课程【云安全基础课 - 访问控制概述: 访问控制的常见攻击】学习笔记,与课程紧密联系,让用户快速学习知识。

课程地址:https://developer.aliyun.com/learning/course/495/detail/6644

访问控制的常见攻击

内容介绍:

一、访问控制攻击的介绍

二、社会工程学攻击

三、网络钓鱼

四、访问聚合攻击

五、密码攻击

六、会话劫持攻击

七、越权访问攻击

八、对攻击的常见防御

一、访问控制攻击的介绍

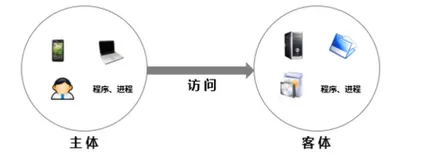

访问控制的概念

访问控制:一种对主体访问客体行为进行限制的措施。

关键件要素:

主体、访问、客体、标识、凭证、认证/鉴别、授权

对客体访问时要提供标识和凭证,然后支持认证的过程,客体经过系统进行鉴别,鉴别通过后进行授权,所以会涉及到几个关键的要素,主体、客体、访问、标识、凭证、认证或者是鉴别,还有授权。攻击行为也是针对这些要素来进行攻击的。

攻击行为︰

>针对主体:社会工程学攻击、网络钓鱼

>综合性:访问聚合攻击

>针对凭证:密码攻击

>针对访问:会话劫持、窃听

>针对授权:越权访问

二、社会工程学攻击

1、社会工程学攻击概念

访问控攻击者通过欺骗(包括虚假奉承、假装或行为默许)尝试获取他人信任的行为。

2、攻击形式

l 电话:电话的欺骗,例如打电话冒充是你的领导,我们经常接到的诈骗电话,这种属于电话的社会工程学攻击。

l 个人:针对个人也是通过电话或者其他的方式进行欺骗,然后对方让你提供个人信息,这也属于社会工程学的攻击范围,基本上都是以冒充他人的身份进行假装或者是威胁恐吓的方式攻击。

l 邮件:邮件可以是一种社会工程攻击,也可以是钓鱼攻击。

l 肩窥:例如当你在笔记本上输入信息的时候,旁边的人会偷看你,这也属于社会工程学攻击的一种。

三、网络钓鱼

1、网络钓鱼的概念

试图诱骗用户,使之掉以轻心,从而打开附件或链接

2、网络钓鱼的方式

l 叉式钓鱼

l 捕鲸

l 语音钓鱼

一个企业的建设通过编辑已经把黑客拒之门外了,但是由于邮件是企业的正常应用行为,黑客也可以向我们发送邮件,而在这个邮件里可能含有一些恶意的链接,或者一些恶意的附件,如果安全意识不强的人就可能打开这些,从而触发某些漏洞,这时候他的电脑就中招了,而黑客通过这种网络钓鱼的攻击方式可能就会成功。

四、访问聚合攻击

1、访问聚合攻击的概念

在深度测试中经常应用的一种方式,通过收集多个非敏感信息,结合来获得敏感信息,通过这些信息的组合,进行对比完成攻击。

2、防范访问聚合攻击的方式

这里比较典型的防范这种攻击的方式主要利用应结合深度防护、“需知”和最小特权等原则,有助于防止对聚合攻击。

五、密码攻击

1、密码攻击的概念

密码是最弱形式的认证,如果攻击者成功发动密码攻击,攻击者可以访问帐户和授权给帐户的所有资源。

2、密码攻击的形式

密码攻击一般有两种形式,一种是暴力破解用户名,另一种就是暴力破解密码。第二种是我们常见的,攻击者会有一个字典或者是一个彩虹表,通过精心构造一些密码,像被攻击者的生日、身份证号、银行卡号等其他个人信息,或者是被攻击者常用的单词等,通过这些来构造一个密码字典,然后去暴力破解密码。攻击者不断的去猜测123456password,12345678password来猜测密码。猜测用户名时则不断的枚举用户名,例如张三、李四、王五,而密码都是123456。

六、会话劫持攻击

1、会话劫持攻击的概念

会话劫持(Session hijacking ),这是一种通过获取用户 Session lD 后,使用该Session lD 登录目标账号的攻击方法,此时攻击者实际上是使用了目标账户的有效Session,这种攻击方法在中间人攻击过程中会采用的比较多。会话劫持一般通过获取会话的 ID,然后冒用 ID 进行攻击。会话劫持的第一步是取得一个合法的会话标识来伪装成合法用户,因此需要保证会话标识不被泄漏。

2、会话劫持攻击的形式

l 获取 session ID

攻击者一般会获取 session ID,获取方法有很多。获取到了之后可以去暴力破解 Session ID,直到破解成功为止。

l 预测 Session ID

有的系统网站它的功能可能并不是很完善,Session ID 的随机性不是很好,这时候我们就可以去预测,通过这种预测的方式就可以直接计算出来下一个或者是即将要使用的 Session Id 是什么,从而达到会话劫持的目的。

l 窃取的方式,

通过网络嗅探的方式进行 Session ID 的获取,也可以通过XXS即跨站执行的攻击方式盗窃 session ID,最后实现会话劫持的攻击。

七、越权访问攻击

1、水平越权访问-权限扩展

水平越权就是权限的水平扩展。例如一个普通用户,能够访问 A 和 B 菜单,如果冒充另一个用户去访问 A 和 B,两个用户的权限是一样的,但是却变化为另一个用户,这就是水平越权。

2、垂直越权访问-权限提升

垂直越权是全面的提升。例如一个用户能够访问 A 和 B,但是管理员能比用户访问的菜单更多,他能访问菜单 ABCD,这时候就完成了垂直越权。即本来只能访问 A 和 B 菜单的权限,但是通过权限的提升,具有了访问四个菜单的权限,这就是垂直越权。

八、对攻击的常见防御

>物理访问控制:物理访问控制时必须的,没有物理安全其它的安全也不会起效果。

>对文件的电子访问控制:对文件的电子访问的控制,包括通过网络的访问控制,通过操作系统级的访问控制,最后通过操作系统文件的访问控制。

>加密密码文件:通过加密可以很好的保护文件的安全性。

>创建强密码策略:创建很强的密码策略,在系统设计的时候,要保证系统的密码,就要通过技术手段去完成,例如设置一个密码的最短长度,对密码的复杂度提出要求等,这个时候要求用户去建立密码,用户就不能建立简单的密码,从而保护

>使用密码掩盖:对密码进行掩盖,在输入密码的时候进行掩盖,不要显示明文,要进行加密处置,或者是在输入框中不太清晰的显示,不让他直接在密码框中显示输入的密码明文。

>配置多因素身份认证:多因素的身份认证也是比较常见的一种方式,像登录操作系统除了使用静态口令,也可以像网银一样使用 UK,或者使用证书的方式。

>使用帐户锁定控制:为防止暴力破解,我们还可以进行账户锁定,即当猜测多少次错误时候对账户进行锁定。

>使用最后一次登录通知:同时为了加强系统的安全性,我们还可以使用最后一次登陆通知,通过这种方式告诉用户最后一次登陆机会,告诉用户最后一次是从哪里登陆的?从哪个IP来完成登录的?通过这种提醒方式,让用户看到是不是自己亲自发生的行为,如果不是,有可能用户的账户就被盗用了。

了这种文件,保护了系统。

>对用户进行安全教育:通过安全教育的方式增强每个人的安全的意识,通过培训以及不断的宣传,去提升每个用户员工的安全意识水平,这是最有效的防御攻击的方式。